Internet

- 2. A Internet é uma rede mundial de computadores que utilizam um protocolo de rede padrão, o TCP/IP. Para ser capaz de comunicar em uma rede, um computador deve ser capaz de acessar um meio de comunicação comum a todos e trocar informações utilizando o mesmo protocolo de comunicações das outras máquinas.

- 3. MEIOS DE COMUNICAÇÃO Orientados: fios de cobre, fibra ótica Não orientados: ondas de rádio, microondas Atualmente, a estrutura física da Internet compreende cabos de fibra- ótica intercontinentais, a própria estrutura física da telefônica pública e a comunicação sem fio.

- 4. backbone (espinha dorsal): designa o esquema de ligações centrais de um sistema mais amplo, tipicamente de elevado débito relativamente à periferia. Débito: é um dos critérios utilizados na classificação de uma rede de computadores e indica a medida de capacidade de transferência de informação pela rede. Capacidade de transferência de informação em bps: Redes de baixo débito: até 10Mbps Redes de médio débito: 10Mbps a 1 Gbps Redes de alto débito: acima de 1Gbps

- 5. MAPA DO BACKBONE RNP

- 6. PROTOCOLOS DE COMUNICAÇÃO Para que dois ou mais computadores comuniquem-se entre si, é preciso que se utilize um mesmo protocolo de conversação. Na Internet, o protocolo padrão utilizado pelas máquinas é o TCP/IP, que teve origem na década de 70 e em 1983 tornou-se um padrão de fato, com o surgimento da Internet.

- 7. O TCP/IP define uma pilha de camadas de comunicação, cada uma com um protocolo próprio. Mas a camada que mais interessa aos usuários é a camada de aplicação, onde milhares de pessoas ao redor do planeta utilizam o protocolo HTTP para navegar em páginas e mais páginas HTML.

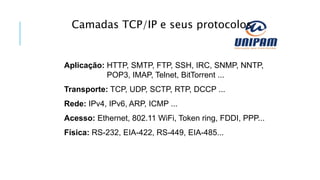

- 8. Aplicação: HTTP, SMTP, FTP, SSH, IRC, SNMP, NNTP, POP3, IMAP, Telnet, BitTorrent ... Transporte: TCP, UDP, SCTP, RTP, DCCP ... Rede: IPv4, IPv6, ARP, ICMP ... Acesso: Ethernet, 802.11 WiFi, Token ring, FDDI, PPP... Física: RS-232, EIA-422, RS-449, EIA-485... Camadas TCP/IP e seus protocolos

- 9. TCP significa Transmission Control Protocol (Protocolo de Controle de Transmissão) e garante que a integridade de uma determinada informação será mantida em todo o seu trajeto, da origem ao destino, através de controles como janelamento e soquetes. A sigla IP significa Internet Protocol (Protocolo da Internet) e estabelece que cada computador em todo o planeta que queira enviar informações através da Internet deve possuir um único endereço composto por 4 octetos conhecido como endereço IP.

- 10. O HTTP, que significa HyperText Transfer Protocol (Protocolo de Transferência de Hipertexto) é um dos protocolos mais utilizados na camada de aplicação. Ele transfere dados de hipertexto e hiper mídia (imagens,sons e textos). Se comunica com a linguagem HTML (Hipertext Markup Language).

- 11. Para acessar um documento de hipertexto é necessário digitar o endereço no navegador que se chama URI (Universal Resource Indentifier – Identificador Uniforme de Recursos). Cuidado para não confundir URI com URL (Universal Resource Local - Localizador Uniforme de Recursos ), que é o método do HTML de ligar documentos.

- 12. O URL é identificado por um conjunto de 4 algarismos separados por pontos que vão de 0.0.0.0 a 255.255.255.255. Mas para facilitar a memorização desses números inventou-se o sistema de domínios ou nomes únicos – DNS (Domain Name System – Sistema de nomes de domínio) associados a um URL.

- 13. Uma URL tem a seguinte estrutura: protocolo://máquina/caminho/recurso Exemplo: http://www.w3.org/Addressing/URL/uri- spec.html o protocolo é o HTTP o servidor é designado por www.w3.org e o recurso - neste caso o arquivo uri- spec.html - encontra-se na pasta Addressing/URL/

- 14. EXEMPLO DE FUNCIONAMENTO DA LEITURA DE UM SITE:

- 15. 1. O usuário abre o navegador em seu computador, e digita um endereço de uma página; 2. A requisição do endereço é passada da camada de aplicação à camada de host/rede transformando em impulsos elétricos para passar pela camada física da rede telefônica; 3. Ao chegar no servidor do provedor, a requisição sobe todas as camadas onde pode ser processada ou repassada para qualquer outra máquina da Internet; 4. A máquina para qual se destina a requisição finalmente processa esta solicitação, e envia no caminho inverso os dados do arquivo HTML; 5. Ao receber os dados da página que solicitou, o navegador do cliente interpreta as informações e começa a exibí-la na tela do computador.

- 17. HIPERTEXTO Texto com leitura não linear. Sistema para a visualização de informação cujos documentos contêm referências internas para outros documentos (hiperlinks ou links), para fácil publicação, atualização e pesquisa de informação. 1945 – Vannever Bush inventou o Memex, uma máquina para auxiliar a memória humana e guardar conhecimentos através de microfilmagens. 1965 – Ted Nelson criou o termo hipertexto. O sistema mais conhecido de hipertexto, atualmente é a WWW de Tim Berners-Lee.

- 18. CONCEITO DA INTERNET O QUE É INTERNET • A internet é um sistema de redes mundial de computadores, todos ligados uns aos outros. • Ao se ligar à internet, tem-se acesso à World Wide Web (WWW). • A palavra internet vem de “inter” que vem de internacional e “net”, que significa rede, ou seja, rede de computadores mundial. • A comunicação via internet pode ser de dados, de voz, vídeo, multimídia, etc. • Para se ligar à internet é preciso configurar um plano com um Fornecedor de Serviços Internet, que é uma empresa que permite o acesso à internet e a outros serviços Web. • Esta empresa fornece formas diferentes para se ligar, incluindo acesso telefônico, cabo, fibra ótica ou Wi-Fi (internet sem fio). • Essas diferentes ligações determinam a velocidade do acesso à internet. • Essas redes de computadores interligadas utilizam o conjunto de protocolos padrão da internet (TCP/IP) para servir aos usuários do mundo inteiro. • É uma rede de várias outras redes, com alcance local e global, ligadas por várias tecnologias de rede eletrônica, sem fio e ópticas. • A internet possui uma série de recursos de informação e serviços, como documentos inter-relacionados de hipertextos da WWW, redes peer-to-peer e infraestrutura de apoio a e-mails. • Ela permitiu a criação de novas formas de interações humanas através de mensagens instantâneas, fóruns de discussão e redes sociais. • A internet não possui uma governança centralizada, apenas as definições de excesso dos dois principais espaços de nomes na internet, o espaço de endereçamento Protocolo de Internet e Domain Name System, são dirigidos por uma organização mantenedora, a Corporação da Internet para Atribuição de Nomes e Números (ICANN). • As palavras “internet” e “world wide web” são usadas frequentemente como sinônimos. • Mas internet é uma rede mundial de computadores conectando milhões de dispositivos de computação, e World Wide Web é um dos vários serviços que funcionam dentro da internet.

- 19. INTRANETE A intranet é uma rede interna, fechada e exclusiva, com acesso somente para os funcionários de uma determinada empresa e muitas vezes liberado somente no ambiente de trabalho e em computadores registrados na rede. Essa restrição do ambiente de trabalho não é necessária, já que as intranets não são necessariamente LANs, mas sim redes construídas sobre a internet. Em outras palavras, tecnicamente é possível acessar intranets de qualquer computador ligado à internet, caso a mesma também esteja ligada à internet. A grande questão é que as intranets são redes restritas e fechadas a membros de um grupo ou funcionários de uma empresa. Uma intranet é uma versão particular da internet, que pode ou não estar conectada a esta. Essa rede pode servir para troca de informação, mensagens instantâneas (os famosos chats), fóruns, ou sistemas de gerenciamento de sites ou serviços online. Uma intranet pode conectar empregados de uma empresa que trabalham em escritórios diferentes ou pode facilitar a logística de pedidos justamente por interligar diferentes departamentos de uma mesma empresa em uma mesma rede.

- 20. EXTRANET O que é Extranet? Quando alguma informação dessa intranet é aberta a clientes ou fornecedores dessa empresa, essa rede passa a ser chamada de extranet. Se sua empresa tem uma intranet e seu fornecedor também e ambas essas redes privadas compartilham uma rede entre si, para facilitar pedidos, pagamentos e o que mais precisarem, essa rede compartilhada é conhecida como extranet. Ainda, se sua empresa abre uma parte de sua rede para contato com o cliente, ou permite uma interface de acesso dos fornecedores essa rede com ele é chamada de extranet. Tecnicamente, os sistemas que permitem isso são os mesmos da intranet, com a diferença que aqui é necessário um acesso à internet. A diferença básica entre intranet e extranet está em quem gerencia a rede. O funcionamento é o mesmo e a arquitetura da rede é a mesma. Só que em uma intranet, quem gerencia é só uma empresa, enquanto que em uma extranet, os gerentes são as várias empresas que compartilham a rede.

- 21. AMEAÇAS VIRTUAIS VÍRUS São pequenos códigos maliciosos de programação que se “agregam” a arquivos e são transmitidos com eles. Quando o arquivo é aberto na memória RAM, o vírus também é, e, a partir daí se propaga infectando o computador, isto é, inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos. O vírus depende da execução do programa ou arquivo hospedeiro para que possa se tornar ativo e dar continuidade ao processo de infecção. WORMS São programas parecidos com vírus, mas que na verdade são capazes de se propagarem automaticamente através de redes, enviando cópias de si mesmo de computador para computador (observe que os worms apenas se copiam, não infectam outros arquivos, eles mesmos são os arquivos). Diferentemente do vírus, o worm não embute cópias de si mesmo em outros programas ou arquivos e não necessita ser explicitamente executado para se propagar. Worms são notadamente responsáveis por consumir muitos recursos. Degradam sensivelmente o desempenho de redes e podem lotar o disco rígido de computadores, devido à grande quantidade de cópias de si mesmo que costumam propagar. Além disso, podem gerar grandes transtornos para aqueles que estão recebendo tais cópias. BOT De modo similar ao worm, é um programa capaz de se propagar automaticamente, explorando vulnerabilidades existentes ou falhas na configuração de software instalado em um computador. Adicionalmente ao worm, dispõe de mecanismos de comunicação com o invasor, permitindo que o bot seja controlado remotamente. Os bots esperam por comandos remotos, podendo manipular os sistemas infectados sem o conhecimento do usuário. Com tantas portas para se entrar na internet , fica fácil alguém desenvolver um vírus ou qualquer outro programa malicioso para afetar os internautas.

- 22. SEGURANÇA NA INTERNET 1. Saia clicando em "Logout", "Sair" ou equivalente Ao acessar seu e-mail, sua conta em uma loja on-lne, seu perfil no Facebook, seu internet bankingou qualquer outro serviço que exige nome de usuário e senha, clique no botão/link de nome Logout, Logoff, Sair, Desconectar ou equivalente para sair do site. Pode parecer óbvio, mas muita gente realiza este procedimento simplesmente fechando a janela do navegador ou entrando em outro endereço a partir dali. Agir assim não é recomendado porque o site não recebeu a instrução de encerrar seu acesso naquele momento, de forma que outra pessoa poderá reabrir a página em questão logo em seguida e acessar as suas informações. Essa dica é válida principalmente em computadores públicos — da faculdade, por exemplo. 2. Crie senhas difíceis de serem descobertas Não utilize senhas fáceis de serem descobertas, como nome de parentes, data de aniversário, placa do carro, etc. Dê preferência a sequências que misturam letras, números e até mesmo símbolos especiais. Além disso, não use como senha uma combinação que tenha menos que seis caracteres. Também é importante não guardar suas senhas em arquivos do Word ou de qualquer outro aplicativo. Se necessitar anotar uma senha em papel (em casos extremos), destrua-o assim que decorar a sequência. Além disso, evite usar a mesma senha em vários serviços. Além de criar senhas difíceis de serem descobertas, é essencial mudá-las periodicamente, a cada três meses, pelo menos. Isso porque, se alguém conseguir descobrir a senha do seu e-mail, por exemplo, poderá acessar as suas mensagens sem que você saiba, apenas para espioná-lo. Ao alterar sua senha, o tal espião não vai mais conseguir acessar as suas informações. 3. Use navegadores atuais e renomados Usar navegadores de internet atuais garante não só que você consiga utilizar tecnologias novas para a internet, como o HTML5, mas também conte com recursos de segurança capazes de combater perigos mais recentes, como sites falsos que se passam por páginas de banco. Além disso, navegadores atualizados geralmente contam com correções contra falhas de segurança exploradas em versões anteriores. Por isso, sempre utilize a última versão disponível do seu navegador. Felizmente, os principais navegadores da atualidade contam com atualizações automáticas ou com alertas que avisam da disponibilização de uma nova versão. Mas, se você não tiver certeza de estar utilizando a versão mais recente, pode procurar nos menus do navegador uma opção de nome "Sobre" (ou equivalente) que normalmente fornece este tipo de informação. Foram desenvolvidas várias ferramentas para proteção dos internautas para que não haja violação de privacidade e sigilo total de documentos

- 23. CONCLUSÃO Com toda esta estrutura, a internet pode ser usada para diversos fins, inclusive deve-se ter muito cuidado, e saber bem o que procura ou o que se deseja fazer através da internet, para não sofrer um golpe ou achar coisas que não são agradáveis. (mesmo sabendo dos vários riscos a sua exposição ao mundo tão vasto da internet, não deixará de nos proporcionar uma ótima experiência , e conhecimento)