Redes de computadores

- 1. CEFET/SC – UNIDADE DE SÃO JOSÉ Curso de Telecomunicações Redes de Computadores e Internet

- 2. CURSO DE TELECOMUNICAÇÕES Redes de Computadores e Internet Prof. Evandro Cantú CEFET/SC São José 88.103-310 • Praia Comprida • São José SC Tel.: (048) 247-3646 • Fax: (048) 247-2542 Email: cantu@sj.cefetsc.edu.br Primavera 2003

- 3. Apresentação O objetivo desde texto é servir de material de apoio para um curso introdutório de redes de computadores, voltado para o técnico de nível médio. As redes de computadores são estudadas tomando como referência às tecnologias de rede mais difundidas atualmente, como a Internet e as redes locais Ethernet. A partir destas tecnologias, inicialmente dirige-se o foco para as aplicações de rede, tratando sua utilidade e importância na sociedade contemporânea. Depois, procura-se trabalhar os conceitos de base envolvidos nesta temática, explorando o software e o hardware de suporte para as aplicações, onde estão envolvidas questões como: conectividade entre as máquinas, comutação de circuitos e comutação de pacotes, protocolos de comunicação e arquitetura em camadas das redes de computadores. A arquitetura das redes de computadores é estudada em torno dos protocolos TCP/IP, principais protocolos da Internet, no que se refere às redes geograficamente distribuídas, e das tecnologias Ethernet, no que se refere às redes locais de computadores. A principal referência bibliográfica utilizada na construção deste material foi o livro de KUROSE e ROSS, Computer Networking: A top-down approach featuring the Internet, o qual desenvolve uma abordagem, chamada pelos autores de top-down (ou “de cima para baixo”), onde o estudo inicia pelas aplicações e depois vai descendo pelas demais camadas que formam a arquitetura das redes de computadores, tomando como foco principal a Internet. O texto está organizado em quatro partes. A primeira faz uma introdução às redes de computadores e a Internet, dando uma visão ampla das redes e dos principais conceitos envolvidos. A segunda parte abordada as aplicações de rede, apresentando em particular a aplicação WWW, o correio eletrônico e a transferência de arquivos. Na terceira parte discute os protocolos Internet TCP/IP. Finalmente, a quarta parte discute as redes locais e os protocolos de enlace, com destaque para a tecnologia Ethernet. No final do texto foi incluído um glossário de termos técnicos utilizados na área de redes de computadores, elaborado com a colaboração do professor Alexandre Moreira. Evandro Cantú São José, setembro de 2003.

- 4. Índice analítico INTRODUÇÃO AS REDES DE COMPUTADORES E A INTERNET .................................3 O que é uma rede de computadores?.......3 O que é a Internet?....................................4 O que é um protocolo? ..............................6 A periferia da Internet ..............................7 Serviços oferecidos pela Internet às aplicações .................................................7 Núcleo da Internet .....................................8 Comutação de pacotes x comutação de circuitos....................................................9 Roteamento em redes de comutação de pacotes....................................................10 Endereçamento ...................................... 22 Agente usuário....................................... 23 Qual serviço de transporte uma aplicação precisa?.................................................... 23 A aplicação WWW ................................. 24 O protocolo HTTP................................. 25 Os navegadores Web ............................. 27 Aplicação de transferência de arquivos 27 Agentes usuário FTP ............................. 28 Protocolo FTP ....................................... 28 Correio eletrônico ................................... 29 Leitores de e-mail.................................. 29 Servidores de e-mail.............................. 29 Protocolo SMTP .................................... 30 Protocolo para leitura de e-mail POP3 .. 31 Questões................................................... 31 Redes de acesso a Internet e meios físicos ...................................................................11 Meios físicos ..........................................12 PROTOCOLOS INTERNET TCP/IP ..................................... 33 O que são camadas de protocolos?.........13 Analogia com sistema postal (Correios) 13 Estruturação do sistema em camadas .....14 Camadas de protocolos nas redes de computadores .........................................15 Modelo em camadas da Internet.............16 Arquitetura da Internet TCP/IP ........... 33 Questões ...................................................18 APLICAÇÕES DE REDE.........21 O que é uma aplicação de rede?.............21 Protocolos de aplicação..........................21 Clientes e servidores ..............................22 Comunicação através da rede.................22 Camada de Transporte .......................... 34 Relação entre a camada de transporte e a camada de rede ...................................... 34 O serviço de multiplexação e demultiplexação de aplicações .............. 35 UDP (User Datagram Protocol) ........... 36 TCP (Transmission Control Protocol) .. 37 Camada Rede .......................................... 48 Protocolo IP (Internet protocol) ............ 48 Roteamento............................................ 51 Parâmetros básicos para configuração do TCP/IP................................................... 53

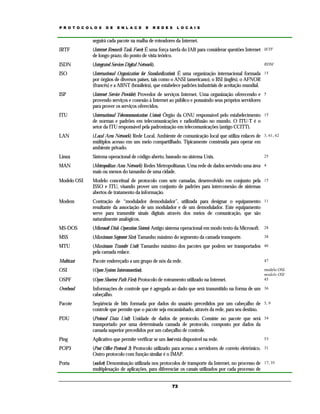

- 5. Mapeamento do IP em um endereço físico da rede local ...........................................54 Alocação dinâmica de IP........................55 Protocolo ICMP .....................................55 Sistema de Nomes de Domínio ..............56 Protocolos de enlace de múltiplo acesso 63 Protocolos para particionar um canal comum................................................... 63 Protocolo ALOHA ................................ 64 Protocolo CSMA ................................... 64 Questões ...................................................57 Redes Locais............................................ 64 Endereços físicos ................................... 65 Ethernet ................................................. 65 Hubs, pontes e switches......................... 67 PROTOCOLOS DE ENLACE E REDES LOCAIS ......................59 Questões................................................... 67 O que é um protocolo de enlace?............59 Técnicas de detecção e correção de erros ...................................................................60 Protocolos de enlace ponto-a-ponto .......62 GLOSSÁRIO ........................... 70 REFERÊNCIAS BIBLIOGRÁFICAS .................. 76

- 6. I N T R O D U Ç Ã O A S E A I N T E R N E T R E D E S D E C O M P U T A D O R E S Parte Introdução as Redes de computadores e a Internet A Internet é hoje a rede de computadores mais utilizada no mundo, estando em franca expansão; em termos de redes de telecomunicações somente perde em abrangência para o sistema telefônico. No que se refere às tecnologias de rede, a Internet é uma entre muitas alternativas, todavia, devido a sua importância na sociedade contemporânea, pode ser tomada como principal veículo para a discussão das redes de computadores. O que é uma rede de computadores? U ma rede de computadores é conexão de dois ou mais computadores para permitir o compartilhamento de recursos e a troca de informações entre as máquinas. Em alguns casos, seria suficiente construir redes de computadores limitadas, que conectam somente algumas máquinas. Por exemplo, num pequeno escritório de advocacia, com alguns computadores e uma impressora, poderia se construir uma pequena rede para permitir o compartilhamento da impressora entre os usuários. Atualmente, com a importância cada vez maior de se dispor de acesso a informações e facilidades de comunicação, as redes de computadores estão projetadas para crescer indefinidamente, sendo a Internet um bom exemplo. No caso do escritório de advocacia, a pouco citado, além da possibilidade de compartilhamento de recursos, uma conexão com outras redes e à Internet pode oferecer acesso a informações importantes, como códigos de leis e acompanhar o andamento de processos, além de propiciar um meio de comunicação bastante ágil, facilitando o trabalho tanto dos prestadores do serviço de advocacia como dos clientes. A conectividade dos computadores em rede pode ocorrer em diferentes escalas. A rede mais simples consiste em dois ou mais computadores conectados por um meio físico, tal como um par metálico ou um cabo coaxial. O meio físico que conecta dois computadores costuma ser chamado de enlace de comunicação e os computadores são chamados de nós. Um enlace de comunicação limitado a um par de nós é chamado de enlace ponto-a-ponto. Um enlace pode também envolver mais de dois nós, neste caso, podemos chamá-lo de enlace multiponto (Figura 1.1). Um enlace multiponto, formando um barramento de múltiplo acesso, é um exemplo de enlace utilizado na tecnologia de rede local (LAN – local area network) do tipo Ethernet.

- 7. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S E A I N T E R N E T Se as redes de computadores fossem limitadas a situações onde todos os nós fossem diretamente conectados a um meio físico comum, o número de computadores que poderiam ser interligados seria também muito limitado. Na verdade, numa rede de maior abrangência geográfica, como as redes metropolitanas (MAN – metropolitan area network) ou redes de alcance global (WAN wide área network), nem todos os computadores precisam estar diretamente conectados. Uma conectividade indireta Figura 1.1. Enlace ponto-a-ponto e multiponto pode ser obtida usando uma rede comutada. Nesta rede comutada podemos diferenciar os nós da rede que estão na sua periferia, como computadores terminais conectados ao núcleo da rede via enlaces ponto-a-ponto ou multiponto, daqueles que estão no núcleo da rede, formado por comutadores ou roteadores (Figura 1.2) Existem inúmeros tipos de redes comutadas, as quais podemos dividir em redes de comutação de circuitos e redes de comutação de pacotes. Como exemplo, podemos citar o sistema telefônico e a Internet, respectivamente. O que é a Internet? Figura 1.2. Rede comutada interconectando sistemas terminais A Internet é a rede mundial de computadores, que interliga milhões de dispositivos computacionais espalhados ao redor do mundo (Figura 1.3). A maioria destes dispositivos é formada por computadores pessoais, estações de trabalho, ou servidores, que armazenam e transmitem informações, como por exemplo, páginas Web, arquivos de texto ou mensagens eletrônicas. Todos estes dispositivos são chamados hospedeiros (hosts) ou sistemas terminais. As aplicações de rede, como por exemplo, paginação na Web, transferência de arquivos ou correio eletrônico, rodam nos sistemas terminais. Os sistemas terminais, assim como os principais componentes da Internet, precisam de protocolos de comunicação, que servem para controlar o envio e a recepção das informações na Internet. O TCP (Transmission Control Protocol) e o IP (Internet Protocol) são os principais protocolos da Internet, daí o fato de a Internet ser também conhecida como rede TCP/IP. Os sistemas terminais são conectados entre si por meio de enlaces de comunicação, que por sua vez podem ser de diferentes tipos, como por exemplo, um enlace ponto-a-ponto (tipo o PPP) ou multiponto (como uma rede local Ethernet). Os enlaces de comunicação, por sua vez, são suportados por um meio físico, os quais podem ser cabos coaxiais, fios de cobre, fibras ópticas ou o ar a partir do uso do espectro de freqüência de rádio. 4

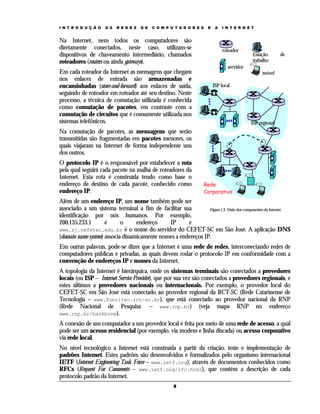

- 8. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S Na Internet, nem todos os computadores são diretamente conectados, neste caso, utilizam-se dispositivos de chaveamento intermediário, chamados roteadores (routers ou ainda gateways). Em cada roteador da Internet as mensagens que chegam nos enlaces de entrada são armazenadas e encaminhadas (store-and-forward) aos enlaces de saída, seguindo de roteador em roteador até seu destino. Neste processo, a técnica de comutação utilizada é conhecida como comutação de pacotes, em contraste com a comutação de circuitos que é comumente utilizada nos sistemas telefônicos. E A I N T E R N E T roteador Estação trabalho de servidor móvel ISP local ISP regional Na comutação de pacotes, as mensagens que serão transmitidas são fragmentadas em pacotes menores, os quais viajaram na Internet de forma independente uns dos outros. O protocolo IP é o responsável por estabelecer a rota pela qual seguirá cada pacote na malha de roteadores da Internet. Esta rota é construída tendo como base o endereço de destino de cada pacote, conhecido como endereço IP. Rede Corporativa Além de um endereço IP, um nome também pode ser associado a um sistema terminal a fim de facilitar sua Figura 1.3. Visão dos componentes da Internet identificação por nós humanos. Por exemplo, 200.135.233.1 é o endereço IP e www.sj.cefetsc.edu.br é o nome do servidor do CEFET-SC em São José. A aplicação DNS (domain name system) associa dinamicamente nomes a endereços IP. Em outras palavras, pode-se dizer que a Internet é uma rede de redes, interconectando redes de computadores públicas e privadas, as quais devem rodar o protocolo IP em conformidade com a convenção de endereços IP e nomes da Internet. A topologia da Internet é hierárquica, onde os sistemas terminais são conectados a provedores locais (ou ISP – Internet Service Provider), que por sua vez são conectados a provedores regionais, e estes últimos a provedores nacionais ou internacionais. Por exemplo, o provedor local do CEFET-SC em São José está conectado ao provedor regional da RCT-SC (Rede Catarinense de Tecnologia – www.funcitec.rct-sc.br), que está conectado ao provedor nacional da RNP (Rede Nacional de Pesquisa – www.rnp.br) (veja mapa RNP no endereço www.rnp.br/backbone). A conexão de um computador a um provedor local é feita por meio de uma rede de acesso, a qual pode ser um acesso residencial (por exemplo, via modem e linha discada) ou acesso corporativo via rede local. No nível tecnológico a Internet está construída a partir da criação, teste e implementação de padrões Internet. Estes padrões são desenvolvidos e formalizados pelo organismo internacional IETF (Internet Engineering Task Force – www.ietf.org), através de documentos conhecidos como RFCs (Request For Comments – www.ietf.org/rfc.html), que contém a descrição de cada protocolo padrão da Internet. 5

- 9. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S E A I N T E R N E T O que é um protocolo? No nosso dia-a-dia o relacionamento humano exige alguns protocolos, ou boas maneiras, como por exemplo, quando os dirigimos a uma pessoa para perguntar as horas. Note que no exemplo de protocolo humano para perguntar as horas, há mensagens específicas que são emitidas e ações específicas que são realizadas em função das respostas recebidas (Figura 1.4). No caso de um protocolo de rede temos a interação entre componentes de software e hardware dos computadores, ao invés de pessoas. Na Internet todas as atividades de comunicação são governadas por protocolos de comunicação. Por exemplo, protocolos fim-a-fim garantem a integridade dos dados transmitidos através de mecanismos de reconhecimento e retransmissão; protocolos de roteamento determinam o caminho de um pacote de dados da fonte até o destino; protocolos de hardware em um adaptador de rede controlam o fluxo de bits sobre os fios que interligam dois computadores; etc. Como exemplo de um protocolo de rede, considere o que acontece quando você requisita uma página de um servidor Web. O cenário é mostrado na figura 1.4: primeiro seu computador envia uma mensagem requisitando uma conexão com o servidor remoto (TCP conection request); o servidor Web eventualmente vai receber sua requisição e responder afirmativamente (TCP conection reply); sabendo que a conexão esta estabelecida, seu computador requisita então a página procurada (GET http://www.sj.cefetsc.edu.br/index.htm) e o servidor remoto envia o arquivo com o código HTML correspondente. TCP connection request Oi Oi TCP connection reply. Que horas são? Get http://www.sj.cefetsc.edu.br/index.htm 2:00 horas Muito Obrigada <arquivo> tempo Figura 1.4. Protocolos Os protocolos definem o formato e a ordem das mensagens enviadas e recebidas pelas entidades da rede bem como as ações que são tomadas quando da transmissão ou recepção de mensagens. 6

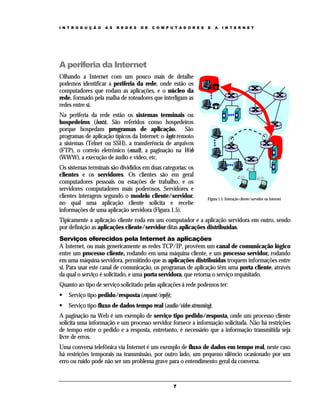

- 10. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S E A I N T E R N E T A periferia da Internet Olhando a Internet com um pouco mais de detalhe podemos identificar a periferia da rede, onde estão os computadores que rodam as aplicações, e o núcleo da rede, formado pela malha de roteadores que interligam as redes entre si. Na periferia da rede estão os sistemas terminais ou hospedeiros (hosts). São referidos como hospedeiros porque hospedam programas de aplicação. São programas de aplicação típicos da Internet: o login remoto a sistemas (Telnet ou SSH), a transferência de arquivos (FTP), o correio eletrônico (email), a paginação na Web (WWW), a execução de áudio e vídeo, etc. Os sistemas terminais são divididos em duas categorias: os clientes e os servidores. Os clientes são em geral computadores pessoais ou estações de trabalho, e os servidores computadores mais poderosos. Servidores e clientes interagem segundo o modelo cliente/servidor, no qual uma aplicação cliente solicita e recebe informações de uma aplicação servidora (Figura 1.5). Figura 1.5. Interação cliente/servidor na Internet Tipicamente a aplicação cliente roda em um computador e a aplicação servidora em outro, sendo por definição as aplicações cliente/servidor ditas aplicações distribuídas. Serviços oferecidos pela Internet às aplicações A Internet, ou mais genericamente as redes TCP/IP, provêem um canal de comunicação lógico entre um processo cliente, rodando em uma máquina cliente, e um processo servidor, rodando em uma máquina servidora, permitindo que as aplicações distribuídas troquem informações entre si. Para usar este canal de comunicação, os programas de aplicação têm uma porta cliente, através da qual o serviço é solicitado, e uma porta servidora, que retorna o serviço requisitado. Quanto ao tipo de serviço solicitado pelas aplicações à rede podemos ter: Serviço tipo pedido/resposta (request/reply); Serviço tipo fluxo de dados tempo real (audio/video streaming). A paginação na Web é um exemplo de serviço tipo pedido/resposta, onde um processo cliente solicita uma informação e um processo servidor fornece a informação solicitada. Não há restrições de tempo entre o pedido e a resposta, entretanto, é necessário que a informação transmitida seja livre de erros. Uma conversa telefônica via Internet é um exemplo de fluxo de dados em tempo real, neste caso há restrições temporais na transmissão, por outro lado, um pequeno silêncio ocasionado por um erro ou ruído pode não ser um problema grave para o entendimento geral da conversa. 7

- 11. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S E A I N T E R N E T Para estes dois tipos de requisições de serviços, a Internet dispõe de dois tipos de serviços de transporte: Serviço garantido e orientado a conexão; Serviço não garantido e não orientado a conexão. O serviço garantido e orientado a conexão tem o nome de TCP (Transmission Control Protocol). Quando uma aplicação usa o serviço orientado a conexão o cliente e o servidor trocam pacotes de controle entre si antes de enviarem os pacotes de dados. Isto é chamado de procedimento de estabelecimento de conexão (handshaking), onde se estabelecem os parâmetros para a comunicação. Por exemplo, mensagens TCP são trocadas entre as partes de uma interação WWW para estabelecer a conexão entre o cliente e o servidor. Uma vez concluído o handshaking a conexão é dita estabelecida e os dois sistemas terminais podem trocar dados. O serviço de transferência garantida, que assegura que os dados trocados são livres de erro, o que é conseguido a partir de mensagens de reconhecimento e retransmissão de pacotes. Por exemplo, quando um sistema terminal B recebe um pacote de A, ele envia um reconhecimento; quando o sistema terminal A recebe o reconhecimento ele sabe que o pacote que ele enviou foi corretamente recebido; caso A não recebe confirmação, ele assume que o pacote não foi recebido por B e retransmite o pacote. Além das características citadas, o TCP integra ainda um serviço de controle de fluxo, que assegura que nenhum dos lados da comunicação envie pacotes rápido demais, pois uma aplicação em um lado pode não conseguir processar a informação na velocidade que está recebendo, e um serviço de controle de congestão ajuda a prevenir congestionamentos na rede. No serviço não orientado a conexão não há handshaking; quando um lado de uma aplicação quer enviar pacotes ao outro lado ele simplesmente envia os pacotes. Como o serviço é não garantido, também não há reconhecimento, de forma que a fonte nunca tem certeza que o pacote foi recebido pelo destinatário. Também não há nenhum controle de fluxo ou congestão. Como o serviço é mais simples, os dados podem ser enviados mais rapidamente. Na Internet, o serviço não garantido e não orientado a conexão tem o nome de UDP (User Datagram Protocol). As aplicações mais familiares da Internet usam o TCP, como por exemplo: Telnet, correio eletrônico, transferência de arquivos e WWW. Todavia existem várias aplicações usam o UDP, incluindo aplicações emergentes como aplicações multimídia, voz sobre Internet, áudio e vídeo conferência. Núcleo da Internet O núcleo da rede é formado pela malha de roteadores, responsável por interligar as redes entre si, formando as ligações inter-redes, ou Internet. No núcleo da rede as informações trafegam na forma de pacotes de dados, chamados de datagramas. Em cada roteador os datagramas que chegam nos enlaces de entrada são armazenados e encaminhados (store-and-forward) aos enlaces de saída, seguindo de roteador em roteador até seu destino. O protocolo IP é o responsável por estabelecer a rota pela qual seguirá cada datagrama na malha de roteadores da Internet. Esta rota é construída tendo como base o endereço de destino de cada pacote, conhecido como endereço IP. Como visto anteriormente, os serviços de transporte da Internet, através dos protocolos TCP e UDP, provêem o serviço de comunicação fim-a-fim entre as portas dos processos de aplicação 8

- 12. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S E A I N T E R N E T rodando em dois diferentes sistemas terminais (hosts). Para isto, o TCP e UDP usam os serviços do protocolo IP, a qual provê um serviço de comunicação para os datagramas entre os dois computadores remotos, envolvendo cada roteador da rede no caminho entre o computador origem e o destino da comunicação. Comutação de pacotes x comutação de circuitos A Internet usa a comutação de pacotes como tecnologia de comunicação no núcleo da rede, em contraste com as redes telefônicas que usam a comutação de circuitos. Na comutação de circuitos, quando dois sistemas terminais desejam se comunicar a rede estabelece um circuito dedicado fim-a-fim entre os dois sistemas. É por exemplo o que acontece numa ligação telefônica; a partir do número discado, a rede estabelece um caminho entre os dois interlocutores e reserva um circuito para possibilitar a conversação; o circuito ficará reservado durante todo o tempo em que durar a comunicação. Na comutação de pacotes, os recursos da rede não são reservados; as mensagens usam os recursos a medida da necessidade, podendo como conseqüência, durante uma transmissão de dados ter que esperar (em uma fila) para acessar um enlace, caso o mesmo esteja ocupado. Como uma analogia simples, considere dois cabeleireiros: um que atende com hora marcada e o outro que não. Para o que atende com hora marcada deve-se antes fazer uma reserva de horário, mas, quando se chega ao cabeleireiro, a princípio, não haverá espera (isto não se aplica às consultas médicas, pois, apesar de hora marcada sempre há espera!). Para o que não atende com hora marcada pode-se chegar a qualquer momento, mas, corre-se o risco de ter que esperar, caso haja outras pessoas sendo atendidas. A Internet é essencialmente uma rede baseada na comutação de pacotes. Considere, por exemplo, o que acontece quando um computador deseja enviar um pacote de dados a outro computador na Internet. Como na comutação de circuitos, o pacote será transmitido sobre uma série de diferentes enlaces de comunicação, todavia, não haverá uma reserva de um circuito fim-a-fim. O pacote será encaminhado de roteador em roteador, e caso o enlace de saída de um roteador de sua rota esteja ocupado, o pacote deverá ser armazenado e aguardar a liberação do enlace em uma fila, sofrendo um atraso. Diz-se que a Internet faz o melhor esforço (best effort) para entregar os dados num tempo apropriado, todavia não dá nenhuma garantia. Os defensores da comutação de pacotes sempre argumentam que a comutação de circuitos é ineficiente, pois reserva o circuito mesmo durante os períodos de silêncio na comunicação. Por exemplo, durante uma conversa telefônica, os silêncios da conversação, ou as esperas para chamar uma outra pessoa, não podem ser utilizados para outras conexões. Em outro exemplo, imagine um médico que usa uma rede de comutação de circuitos para acessar uma série de exames de raios-X de um paciente. O médico estabelece uma conexão, solicita um exame, analisa os resultados e solicita o próximo. No caso, os recursos da rede não são utilizados durante o tempo em que o médico esta analisando os exames. Além disto, os tempos necessários para o estabelecimento de circuitos fim-afim são grandes, além de ser uma tarefa complicada e requerer esquemas complexos de sinalização ao longo de todo o caminho da comunicação. Por outro lado, os opositores da comutação de pacotes argumentam que a mesma não seria apropriada para aplicações tempo real, como por exemplo conversar telefônicas, devido os atrasos 9

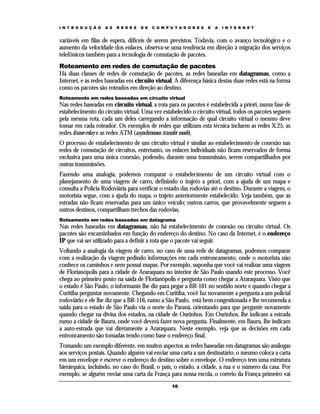

- 13. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S E A I N T E R N E T variáveis em filas de espera, difíceis de serem previstos. Todavia, com o avanço tecnológico e o aumento da velocidade dos enlaces, observa-se uma tendência em direção à migração dos serviços telefônicos também para a tecnologia de comutação de pacotes. Roteamento em redes de comutação de pacotes Há duas classes de redes de comutação de pacotes, as redes baseadas em datagramas, como a Internet, e as redes baseadas em circuito virtual. A diferença básica destas duas redes está na forma como os pacotes são roteados em direção ao destino. Roteamento em redes baseadas em circuito virtual Nas redes baseadas em circuito virtual, a rota para os pacotes é estabelecida a priori, numa fase de estabelecimento do circuito virtual. Uma vez estabelecido o circuito virtual, todos os pacotes seguem pela mesma rota, cada um deles carregando a informação de qual circuito virtual o mesmo deve tomar em cada roteador. Os exemplos de redes que utilizam esta técnica incluem as redes X.25, as redes frame-relay e as redes ATM (asynchronous transfer mode). O processo de estabelecimento de um circuito virtual é similar ao estabelecimento de conexão nas redes de comutação de circuitos, entretanto, os enlaces individuais não ficam reservados de forma exclusiva para uma única conexão, podendo, durante uma transmissão, serem compartilhados por outras transmissões. Fazendo uma analogia, podemos comparar o estabelecimento de um circuito virtual com o planejamento de uma viagem de carro, definindo o trajeto a priori, com a ajuda de um mapa e consulta a Polícia Rodoviária para verificar o estado das rodovias até o destino. Durante a viagem, o motorista segue, com a ajuda do mapa, o trajeto anteriormente estabelecido. Veja também, que as estradas não ficam reservadas para um único veículo; outros carros, que provavelmente seguem a outros destinos, compartilham trechos das rodovias. Roteamento em redes baseadas em datagrama Nas redes baseadas em datagramas, não há estabelecimento de conexão ou circuito virtual. Os pacotes são encaminhados em função do endereço do destino. No caso da Internet, é o endereço IP que vai ser utilizado para a definir a rota que o pacote vai seguir. Voltando a analogia da viagem de carro, no caso de uma rede de datagramas, podemos comparar com a realização da viagem pedindo informações em cada entroncamento, onde o motorista não conhece os caminhos e nem possui mapas. Por exemplo, suponha que você vai realizar uma viagem de Florianópolis para a cidade de Araraquara no interior de São Paulo usando este processo. Você chega ao primeiro posto na saída de Florianópolis e pergunta como chegar a Araraquara. Visto que o estado é São Paulo, o informante lhe diz para pegar a BR-101 no sentido norte e quando chegar a Curitiba perguntar novamente. Chegando em Curitiba, você faz novamente a pergunta a um policial rodoviário e ele lhe diz que a BR-116, rumo a São Paulo, está bem congestionada e lhe recomenda a saída para o estado de São Paulo via o norte do Paraná, orientando para que pergunte novamente quando chegar na divisa dos estados, na cidade de Ourinhos. Em Ourinhos, lhe indicam a estrada rumo a cidade de Bauru, onde você deverá fazer nova pergunta. Finalmente, em Bauru, lhe indicam a auto-estrada que vai diretamente a Araraquara. Neste exemplo, veja que as decisões em cada entroncamento são tomadas tendo como base o endereço final. Tomando um exemplo diferente, em muitos aspectos as redes baseadas em datagramas são análogas aos serviços postais. Quando alguém vai enviar uma carta a um destinatário, o mesmo coloca a carta em um envelope e escreve o endereço do destino sobre o envelope. O endereço tem uma estrutura hierárquica, incluindo, no caso do Brasil, o país, o estado, a cidade, a rua e o número da casa. Por exemplo, se alguém enviar uma carta da França para nossa escola, o correio da França primeiro vai 10

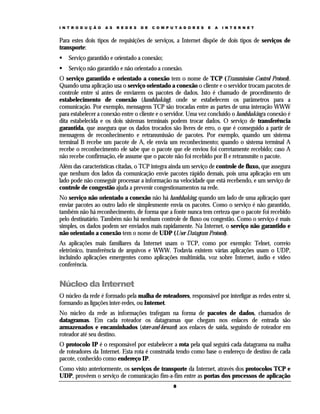

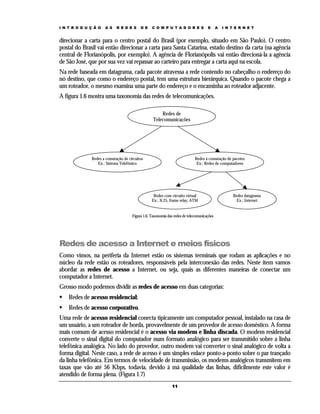

- 14. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S E A I N T E R N E T direcionar a carta para o centro postal do Brasil (por exemplo, situado em São Paulo). O centro postal do Brasil vai então direcionar a carta para Santa Catarina, estado destino da carta (na agência central de Florianópolis, por exemplo). A agência de Florianópolis vai então direcioná-la a agência de São José, que por sua vez vai repassar ao carteiro para entregar a carta aqui na escola. Na rede baseada em datagrama, cada pacote atravessa a rede contendo no cabeçalho o endereço do nó destino, que como o endereço postal, tem uma estrutura hierárquica. Quando o pacote chega a um roteador, o mesmo examina uma parte do endereço e o encaminha ao roteador adjacente. A figura 1.6 mostra uma taxonomia das redes de telecomunicações. Redes de Telecomunicações Redes a comutação de circuitos Ex.: Sistema Telefônico Redes a comutação de pacotes Ex.: Redes de computadores Redes com circuito virtual Ex.: X.25, frame relay, ATM Redes datagrama Ex.: Internet Figura 1.6. Taxonomia das redes de telecomunicações Redes de acesso a Internet e meios físicos Como vimos, na periferia da Internet estão os sistemas terminais que rodam as aplicações e no núcleo da rede estão os roteadores, responsáveis pela interconexão das redes. Neste item vamos abordar as redes de acesso a Internet, ou seja, quais as diferentes maneiras de conectar um computador a Internet. Grosso modo podemos dividir as redes de acesso em duas categorias: Redes de acesso residencial; Redes de acesso corporativo. Uma rede de acesso residencial conecta tipicamente um computador pessoal, instalado na casa de um usuário, a um roteador de borda, provavelmente de um provedor de acesso doméstico. A forma mais comum de acesso residencial é o acesso via modem e linha discada. O modem residencial converte o sinal digital do computador num formato analógico para ser transmitido sobre a linha telefônica analógica. No lado do provedor, outro modem vai converter o sinal analógico de volta a forma digital. Neste caso, a rede de acesso é um simples enlace ponto-a-ponto sobre o par trançado da linha telefônica. Em termos de velocidade de transmissão, os modems analógicos transmitem em taxas que vão até 56 Kbps, todavia, devido à má qualidade das linhas, dificilmente este valor é atendido de forma plena. (Figura 1.7) 11

- 15. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S E A I N T E R N E T Outra forma de acesso residencial, a qual não necessita a conversão analógica/digital, é a utilização da tecnologia RDSI (Rede Digital de Serviços Integrada), disponível em algumas centrais telefônicas das concessionárias de telecomunicações. Novas tecnologias, como o ADSL (asymmetric digital subscriber line) e o HFC (hibric fiber coaxial cable) também tem sido empregada para acesso residencial. O ADSL usa multiplexação por divisão da freqüência para dividir o enlace de comunicação entre a casa do usuário e o provedor em três faixas de freqüência: Fax/Modem Rede Comutada Banco de Modem Rede local do provedor Figura 1.7. Acesso residencial via modem e linha discada Um canal de alta velocidade (downstream) de até 8 Mbps, na faixa de 50 kHz a 1 MHz; Um canal de média velocidade (upstream) de até 1 Mbps, na faixa de 4 kHz a 50 kHz; Um canal de baixa velocidade para o sinal telefônico de voz, na faixa de 0 a 4 kHz. O ADSL permite velocidades de até 8 Mbps do provedor a residência (downstream) e no sentido reverso (upstream) até 1 Mbps. Esta assimetria é uma das características do ADSL e reflete as características de uso do usuário residencial, muito mais um consumidor do que um fornecedor de informações da Internet. A tecnolocia HFC, também conhecida como cable modem, requer modems especiais para permitir um acesso doméstico a partir dos sistemas de distribuição de TV a cabo. O cable modem é um dispositivo externo, conectado ao computador pessoal a partir de uma porta Ethernet (Ethernet é uma tecnologia de rede local). Como no caso do ADSL, o cable modem divide o canal de acesso em duas bandas, um canal do provedor a residência de até 10 Mbps e 768 Kbps no sentido reverso. No HFC (e não no ADSL) estas velocidades de acesso são compartilhadas entre os usuários, pois a distribuição da TV a cabo usa um meio compartilhado entre vários usuários (broadcast). Uma rede de acesso corporativo é tipicamente uma rede local de computadores conectada a um roteador de borda. Existem várias tecnologias de rede local, todavia, a tecnologia Ethernet é hoje uma das mais disseminadas. A Ethernet opera em velocidades de 10 Mbps a 100 Mbps (existe ainda a Ethernet a 1 Gbps). Ela usa par trançado de cobre ou cabo coaxial para conexão entre as máquinas, que compartilham um barramento comum, sendo portando a velocidade de acesso também compartilhada entre os usuários (Figura 1.8). Roteador de borda Computador com placa de rede Figura 1.8. Acesso corporativo via rede local Meios físicos Como meio físico podemos ter, por exemplo, par trançado, cabo coaxial, fibra óptica ou a utilização do ar e do espectro de freqüência de rádio. A conexão ao meio físico pode se dar de diversas maneiras, onde cada uma delas utiliza protocolos específicos, necessitando de dispositivos 12

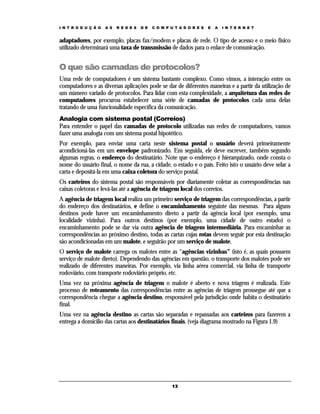

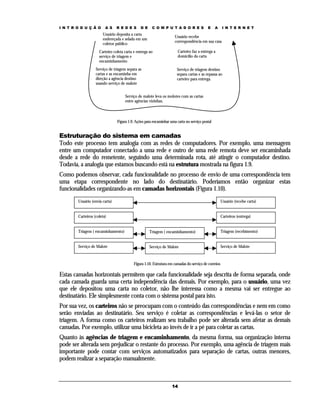

- 16. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S E A I N T E R N E T adaptadores, por exemplo, placas fax/modem e placas de rede. O tipo de acesso e o meio físico utilizado determinará uma taxa de transmissão de dados para o enlace de comunicação. O que são camadas de protocolos? Uma rede de computadores é um sistema bastante complexo. Como vimos, a interação entre os computadores e as diversas aplicações pode se dar de diferentes maneiras e a partir da utilização de um número variado de protocolos. Para lidar com esta complexidade, a arquitetura das redes de computadores procurou estabelecer uma série de camadas de protocolos cada uma delas tratando de uma funcionalidade específica da comunicação. Analogia com sistema postal (Correios) Para entender o papel das camadas de protocolo utilizadas nas redes de computadores, vamos fazer uma analogia com um sistema postal hipotético. Por exemplo, para enviar uma carta neste sistema postal o usuário deverá primeiramente acondicioná-las em um envelope padronizado. Em seguida, ele deve escrever, também segundo algumas regras, o endereço do destinatário. Note que o endereço é hierarquizado, onde consta o nome do usuário final, o nome da rua, a cidade, o estado e o país. Feito isto o usuário deve selar a carta e depositá-la em uma caixa coletora do serviço postal. Os carteiros do sistema postal são responsáveis por diariamente coletar as correspondências nas caixas coletoras e levá-las até a agência de triagem local dos correios. A agência de triagem local realiza um primeiro serviço de triagem das correspondências, a partir do endereço dos destinatários, e define o encaminhamento seguinte das mesmas. Para alguns destinos pode haver um encaminhamento direto a partir da agência local (por exemplo, uma localidade vizinha). Para outros destinos (por exemplo, uma cidade de outro estado) o encaminhamento pode se dar via outra agência de triagem intermediária. Para encaminhar as correspondências ao próximo destino, todas as cartas cujas rotas devem seguir por esta destinação são acondicionadas em um malote, e seguirão por um serviço de malote. O serviço de malote carrega os malotes entre as “agências vizinhas” (isto é, as quais possuem serviço de malote direto). Dependendo das agências em questão, o transporte dos malotes pode ser realizado de diferentes maneiras. Por exemplo, via linha aérea comercial, via linha de transporte rodoviário, com transporte rodoviário próprio, etc. Uma vez na próxima agência de triagem o malote é aberto e nova triagem é realizada. Este processo de roteamento das correspondências entre as agências de triagem prossegue até que a correspondência chegue a agência destino, responsável pela jurisdição onde habita o destinatário final. Uma vez na agência destino as cartas são separadas e repassadas aos carteiros para fazerem a entrega a domicílio das cartas aos destinatários finais. (veja diagrama mostrado na Figura 1.9) 13

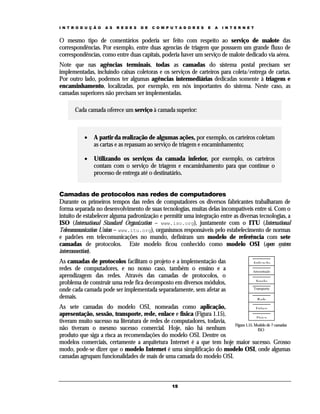

- 17. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S Usuário deposita a carta endereçada e selada em um coletor público A I N T E R N E T Usuário recebe correspondência em sua casa Carteiro coleta carta e entrega ao serviço de triagem e encaminhamento Serviço de triagem separa as cartas e as encaminha em direção a agência destino usando serviço de malote E Carteiro faz a entrega a domicílio da carta Serviço de triagem destino separa cartas e as repassa ao carteiro para entrega. Serviço de malote leva os molotes com as cartas entre agências vizinhas. Figura 1.9. Ações para encaminhar uma carta no serviço postal Estruturação do sistema em camadas Todo este processo tem analogia com as redes de computadores. Por exemplo, uma mensagem entre um computador conectado a uma rede e outro de uma rede remota deve ser encaminhada desde a rede do remetente, seguindo uma determinada rota, até atingir o computador destino. Todavia, a analogia que estamos buscando está na estrutura mostrada na figura 1.9. Como podemos observar, cada funcionalidade no processo de envio de uma correspondência tem uma etapa correspondente no lado do destinatário. Poderíamos então organizar estas funcionalidades organizando-as em camadas horizontais (Figura 1.10). Usuário (envia carta) Usuário (recebe carta) Carteiros (coleta) Carteiros (entrega) Triagem ( encaminhamento) Triagem ( encaminhamento) Triagem (recebimento) Serviço de Malote Serviço de Malote Serviço de Malote Figura 1.10. Estrutura em camadas do serviço de correios Estas camadas horizontais permitem que cada funcionalidade seja descrita de forma separada, onde cada camada guarda uma certa independência das demais. Por exemplo, para o usuário, uma vez que ele depositou uma carta no coletor, não lhe interessa como a mesma vai ser entregue ao destinatário. Ele simplesmente conta com o sistema postal para isto. Por sua vez, os carteiros não se preocupam com o conteúdo das correspondências e nem em como serão enviadas ao destinatário. Seu serviço é coletar as correspondências e levá-las o setor de triagem. A forma como os carteiros realizam seu trabalho pode ser alterada sem afetar as demais camadas. Por exemplo, utilizar uma bicicleta ao invés de ir a pé para coletar as cartas. Quanto às agências de triagem e encaminhamento, da mesma forma, sua organização interna pode ser alterada sem prejudicar o restante do processo. Por exemplo, uma agência de triagem mais importante pode contar com serviços automatizados para separação de cartas, outras menores, podem realizar a separação manualmente. 14

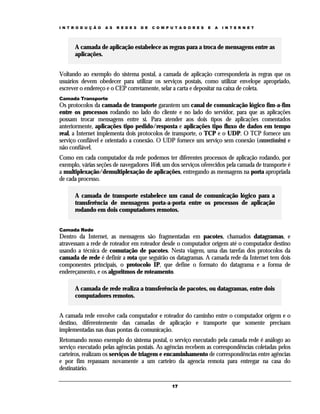

- 18. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S E A I N T E R N E T O mesmo tipo de comentários poderia ser feito com respeito ao serviço de malote das correspondências. Por exemplo, entre duas agencias de triagem que possuem um grande fluxo de correspondências, como entre duas capitais, poderia haver um serviço de malote dedicado via aérea. Note que nas agências terminais, todas as camadas do sistema postal precisam ser implementadas, incluindo caixas coletoras e os serviços de carteiros para coleta/entrega de cartas. Por outro lado, podemos ter algumas agências intermediárias dedicadas somente à triagem e encaminhamento, localizadas, por exemplo, em nós importantes do sistema. Neste caso, as camadas superiores não precisam ser implementadas. Cada camada oferece um serviço à camada superior: • A partir da realização de algumas ações, por exemplo, os carteiros coletam as cartas e as repassam ao serviço de triagem e encaminhamento; • Utilizando os serviços da camada inferior, por exemplo, os carteiros contam com o serviço de triagem e encaminhamento para que continue o processo de entrega até o destinatário. Camadas de protocolos nas redes de computadores Durante os primeiros tempos das redes de computadores os diversos fabricantes trabalharam de forma separada no desenvolvimento de suas tecnologias, muitas delas incompatíveis entre si. Com o intuito de estabelecer alguma padronização e permitir uma integração entre as diversas tecnologias, a ISO (International Standard Organization – www.iso.org), juntamente com o ITU (International Telecommunication Union – www.itu.org), organismos responsáveis pelo estabelecimento de normas e padrões em telecomunicações no mundo, definiram um modelo de referência com sete camadas de protocolos. Este modelo ficou conhecido como modelo OSI (open system interconnection). As camadas de protocolos facilitam o projeto e a implementação das redes de computadores, e no nosso caso, também o ensino e a aprendizagem das redes. Através das camadas de protocolos, o problema de construir uma rede fica decomposto em diversos módulos, onde cada camada pode ser implementada separadamente, sem afetar as demais. Aplicação Apresentação Sessão Transporte Rede As sete camadas do modelo OSI, nomeadas como aplicação, Enlace apresentação, sessão, transporte, rede, enlace e física (Figura 1.15), Física tiveram muito sucesso na literatura de redes de computadores, todavia, Figura 1.15. Modelo de 7 camadas não tiveram o mesmo sucesso comercial. Hoje, não há nenhum ISO produto que siga a risca as recomendações do modelo OSI. Dentre os modelos comerciais, certamente a arquitetura Internet é a que tem hoje maior sucesso. Grosso modo, pode-se dizer que o modelo Internet é uma simplificação do modelo OSI, onde algumas camadas agrupam funcionalidades de mais de uma camada do modelo OSI. 15

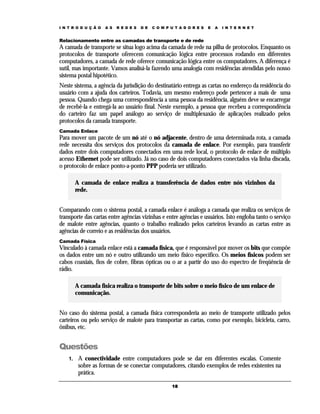

- 19. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S E A I N T E R N E T Modelo em camadas da Internet O modelo em camadas da Internet agrupa as Regras para troca de mensagens entre os funcionalidades das redes de computadores processos de aplicação em quatro camadas. A camada superior, que Canais de comunicação lógicos fim-a-fim entre os define regras para a troca de mensagens entre processos de aplicação os processos de aplicação. A segunda Conectividade fim-a-fim entre dois sistemas camada que oferece um canal de terminais remotos comunicação lógico fim-a-fim entre os Enlace de comunicação físico entre dois nós processos de aplicação, oferecendo um vizinhos serviço apropriado para que os processos de aplicação troquem mensagens. A terceira Figura 1.11. Diferentes camadas para as redes de computadores camada, que trata os problemas relativos ao roteamento de pacotes entre dois computadores remotos, permitindo a conectividade fim-a-fim entre dois computadores. Por fim, a camada inferior que trata os problemas relacionados aos enlaces de comunicação entre nós vizinhos e os problemas relacionados à transmissão física de bits sobre os enlaces (Figura 1.11). No caso dos canais de comunicação lógico fim-a-fim entre os processos de aplicação, para atender aos dois tipos de aplicações descritos anteriormente (aplicações tipo pedido/resposta e aplicações tipo fluxo de dados tempo real), poder-se-ia ter dois canais distintos, conforme mostra a figura 1.12. Regras para troca de mensagens entre os processos de aplicação Canal para aplicações tipo pedido/resposta Canal para aplicações tipo fluxo de dados tempo real Conectividade fim-a-fim entre dois sistemas terminais remotos Enlace de comunicação físico entre dois nós vizinhos Figura 1.12. Diferentes canais para diferentes tipos de aplicação Dentro do padrão Internet, esta pilha de protocolos tem as camadas assim denominadas: camada aplicação, camada transporte, camada rede e camada enlace/física. (Figura 1.13) Aplicação Transporte Camada Aplicação Os protocolos da camada de aplicação definem as regras e o formato das mensagens que são trocadas entre as aplicações de rede, por exemplo, a aplicação WWW (world wide web) é governada pelas regras do protocolo de aplicação HTTP (hiper text transfer protocol); o correio eletrônico envia as mensagens usando o protocolo de aplicação SMTP (simple mail transfer protocol); a transferência de arquivos usa o protocolo de aplicação FTP (file transfer protocol). As mensagens trocadas entre as entidades da camada aplicação utilizam os canais disponibilizados pelos protocolos da camada inferior. 16 Rede Enlace/Física Figura 1.13. Pilha de protocolos da Internet

- 20. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S E A I N T E R N E T A camada de aplicação estabelece as regras para a troca de mensagens entre as aplicações. Voltando ao exemplo do sistema postal, a camada de aplicação corresponderia às regras que os usuários devem obedecer para utilizar os serviços postais, como utilizar envelope apropriado, escrever o endereço e o CEP corretamente, selar a carta e depositar na caixa de coleta. Camada Transporte Os protocolos da camada de transporte garantem um canal de comunicação lógico fim-a-fim entre os processos rodando no lado do cliente e no lado do servidor, para que as aplicações possam trocar mensagens entre si. Para atender aos dois tipos de aplicações comentados anteriormente, aplicações tipo pedido/resposta e aplicações tipo fluxo de dados em tempo real, a Internet implementa dois protocolos de transporte, o TCP e o UDP. O TCP fornece um serviço confiável e orientado a conexão. O UDP fornece um serviço sem conexão (connectionless) e não confiável. Como em cada computador da rede podemos ter diferentes processos de aplicação rodando, por exemplo, várias seções de navegadores Web, um dos serviços oferecidos pela camada de transporte é a multiplexação/demultiplexação de aplicações, entregando as mensagens na porta apropriada de cada processo. A camada de transporte estabelece um canal de comunicação lógico para a transferência de mensagens porta-a-porta entre os processos de aplicação rodando em dois computadores remotos. Camada Rede Dentro da Internet, as mensagens são fragmentadas em pacotes, chamados datagramas, e atravessam a rede de roteador em roteador desde o computador origem até o computador destino usando a técnica de comutação de pacotes. Nesta viagem, uma das tarefas dos protocolos da camada de rede é definir a rota que seguirão os datagramas. A camada rede da Internet tem dois componentes principais, o protocolo IP, que define o formato do datagrama e a forma de endereçamento, e os algoritmos de roteamento. A camada de rede realiza a transferência de pacotes, ou datagramas, entre dois computadores remotos. A camada rede envolve cada computador e roteador do caminho entre o computador origem e o destino, diferentemente das camadas de aplicação e transporte que somente precisam implementadas nas duas pontas da comunicação. Retomando nosso exemplo do sistema postal, o serviço executado pela camada rede é análogo ao serviço executado pelas agências postais. As agências recebem as correspondências coletadas pelos carteiros, realizam os serviços de triagem e encaminhamento de correspondências entre agências e por fim repassam novamente a um carteiro da agencia remota para entregar na casa do destinatário. 17

- 21. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S E A I N T E R N E T Relacionamento entre as camadas de transporte e de rede A camada de transporte se situa logo acima da camada de rede na pilha de protocolos. Enquanto os protocolos de transporte oferecem comunicação lógica entre processos rodando em diferentes computadores, a camada de rede oferece comunicação lógica entre os computadores. A diferença é sutil, mas importante. Vamos analisá-la fazendo uma analogia com residências atendidas pelo nosso sistema postal hipotético. Neste sistema, a agência da jurisdição do destinatário entrega as cartas no endereço da residência do usuário com a ajuda dos carteiros. Todavia, um mesmo endereço pode pertencer a mais de uma pessoa. Quando chega uma correspondência a uma pessoa da residência, alguém deve se encarregar de recebê-la e entregá-la ao usuário final. Neste exemplo, a pessoa que recebeu a correspondência do carteiro faz um papel análogo ao serviço de multiplexaxão de aplicações realizado pelos protocolos da camada transporte. Camada Enlace Para mover um pacote de um nó até o nó adjacente, dentro de uma determinada rota, a camada rede necessita dos serviços dos protocolos da camada de enlace. Por exemplo, para transferir dados entre dois computadores conectados em uma rede local, o protocolo de enlace de múltiplo acesso Ethernet pode ser utilizado. Já no caso de dois computadores conectados via linha discada, o protocolo de enlace ponto-a-ponto PPP poderia ser utilizado. A camada de enlace realiza a transferência de dados entre nós vizinhos da rede. Comparando com o sistema postal, a camada enlace é análoga a camada que realiza os serviços de transporte das cartas entre agências vizinhas e entre agências e usuários. Isto engloba tanto o serviço de malote entre agências, quanto o trabalho realizado pelos carteiros levando as cartas entre as agências de correio e as residências dos usuários. Camada Física Vinculado à camada enlace está a camada física, que é responsável por mover os bits que compõe os dados entre um nó e outro utilizando um meio físico específico. Os meios físicos podem ser cabos coaxiais, fios de cobre, fibras ópticas ou o ar a partir do uso do espectro de freqüência de rádio. A camada física realiza o transporte de bits sobre o meio físico de um enlace de comunicação. No caso do sistema postal, a camada física corresponderia ao meio de transporte utilizado pelos carteiros ou pelo serviço de malote para transportar as cartas, como por exemplo, bicicleta, carro, ônibus, etc. Questões 1. A conectividade entre computadores pode se dar em diferentes escalas. Comente sobre as formas de se conectar computadores, citando exemplos de redes existentes na prática. 18

- 22. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S E A I N T E R N E T 2. Quais tipos de dispositivos podem ser conectados a Internet além de computadores pessoais. Cite exemplos e pesquise endereços URL que apresentem algum dispositivo deste tipo. 3. O que é um sistema terminal ou hospedeiro (host)? Explique o porquê deste nome. 4. O que é um roteador? Quais são suas funções nas redes de computadores? 5. Explique a expressão store-and-forward, relativa ao funcionamento de um roteador. 6. Quais as vantagens e desvantagens da comutação de circuitos em relação com a comutação de pacotes? 7. Pesquise sobre a comutação de mensagens e diferencie esta técnica da comutação de pacotes. 8. O que é uma aplicação de rede? Cite exemplos e mostre a utilidade de cada aplicação citada. 9. O que é um protocolo? Cite um exemplo de um protocolo humano que você usa no seu dia-a-dia. 10. Quais os principais protocolos da Internet? 11. Qual a origem no nome Internet? 12. O que é um endereço IP? 13. O que significa ter os computadores conectados em rede local? Como uma rede local pode ser conectada a Internet? 14. Explique o que é o modelo cliente/servidor, obedecido pela maioria das aplicações Internet. 15. As aplicações Internet requisitam serviços da rede subjacente. Diferencie os serviços do tipo pedido/resposta dos serviços tipo fluxo de dados tempo real. Cite exemplos. 16. Porque se diz que a Internet é dita uma rede best-effort? Explique. 17. Pesquise sobre a forma de acesso doméstico a Internet utilizando RDSI, disponível na região da Grande Florianópolis. Explicitar tanto os aspectos tecnológicos quanto os comerciais, descrevendo também a tecnologia utilizada para a transmissão dos dados e os equipamentos necessários. 18. Idem para a tecnologia ADSL. 19. Idem para a tecnologia cable modem. 20. Na tecnologia cable modem o canal é dedicado ou compartilhado entre os usuários? Explique. 21. Comente sobre pelo menos três vantagens de se dividir a arquitetura das redes de computadores em camadas. 22. Quais as principais funções de cada uma das camadas da arquitetura Internet? 23. Qual camada da Internet faz o processo de roteamento? 19

- 23. I N T R O D U Ç Ã O A S R E D E S D E C O M P U T A D O R E S E A I N T E R N E T 24. Explique porque os protocolos da camada rede (como o IP) devem ser implementados em todos os nós da rede (como sistemas terminais e roteadores) e os protocolos da camada transporte (como o TCP) somente precisam ser implementados nos sistemas terminais. 25. Faça um levantamento da topologia da Internet no Brasil (rede acadêmica e privada), mostrando os backbones e provedores nacionais, regionais e locais. 26. O que é telefonia na Internet? Ache algum URL sobre telefonia na Internet que descreva alguns produtos existentes. 27. Pesquise sobre distribuição de áudio na Internet. Ache algum URL que ofereça este serviço. 28. O que é vídeo conferência na Internet? Explique como funciona. 20

- 24. A P L I C A Ç Õ E S D E R E D E Parte Aplicações de Rede As aplicações de rede são a “razão de ser” da Internet, permitindo que os usuários possam fazer coisas úteis e interessantes na rede. Sem as aplicações, a Internet não teria sentido. O que é uma aplicação de rede? A s aplicações de rede são programas que rodam nos sistemas terminais ou hospedeiros (hosts) e se comunicam entre si através da rede. São programas de aplicação típicos da Internet: o login remoto a sistemas (Telnet ou SSH), a transferência de arquivos (FTP), o correio eletrônico (e-mail), a paginação na Web ou WWW (world wide web), o bate-papo em rede (chat), telefonia na Internet (VoIP), a vídeo conferência, a execução de áudio e vídeo, etc. As aplicações de rede são programas ou, como dizem no jargão dos sistemas operacionais, processos que se comunicam entre si pela da troca de mensagens através da rede. A Internet oferece o suporte para a troca de mensagens entre as aplicações através de canais de comunicação lógicos, que são oferecidos pelos protocolos TCP/IP. Protocolos de aplicação Além do TCP/IP, cada aplicação utiliza protocolos específicos, chamados protocolos de aplicação, que definem como os processos de aplicação, rodando em diferentes computadores, trocam mensagens entre si. Em particular, os protocolos de aplicação definem: Os tipos de mensagens trocadas, por exemplo, uma mensagem de solicitação ou resposta; A sintaxe e a semântica das mensagens, definindo os campos de cada mensagem e seu significado; As regras definindo quando e como um processo envia ou responde uma mensagem. Os protocolos de aplicação, apesar de importantes, são apenas uma pequena parte de uma aplicação de rede. Por exemplo, a aplicação WWW é uma aplicação de rede que permite aos usuários obterem “documentos” da Web sob demanda. Os componentes da aplicação WWW incluem documentos em formato HTML (hypertext markup language), navegadores Web (como o Netscape ou o Internet Explorer), servidores de páginas Web (como o Apache do Linux, o

- 25. A P L I C A Ç Õ E S D E R E D E Microsoft Internet Information Server ou Netscape Server) e o protocolo de aplicação HTTP (hiper text transfer protocol). Da mesma forma, o correio eletrônico (e-mail) tem vários componentes, incluindo os servidores que hospedam as caixas postais dos usuários, os leitores de correio eletrônico que permitem ler e criar mensagens, um padrão que define a estrutura das mensagens eletrônicas, os protocolos de aplicação, cujo principal é o SMTP (simple mail transfer protocol), que definem como as mensagens são trocadas entre os servidores e entre os servidores e os leitores de correio eletrônico. Clientes e servidores Uma aplicação de rede tem tipicamente duas partes, um lado cliente e um lado servidor que se comunicam entre si. Por exemplo, um navegador Web implementa o lado cliente do HTTP, e um servidor Web implementa o lado servidor http (Figura 2.1). Para algumas aplicações, um computador pode implementar ora o lado cliente ora o lado servidor. Por exemplo, considere um de acesso remoto via Telnet entre um computador A e um computador B. Se o computador A inicia a seção Telnet, então A é o cliente e B é o servidor. Por outro lado, se o computador B inicia a seção, ele é que será o cliente e A o servidor. Da mesma forma, na aplicação de correio eletrônico, o servidor que envia uma mensagem, implementa o lado cliente do SMTP e o servidor que recebe a mensagem implementa o lado servidor. Figura 2.1. Interação cliente/servidor na Internet Comunicação através da rede Como visto, uma aplicação envolve a comunicação de dois processos através da rede. Os dois processos se comunicam através do envio e recebimento de mensagens através mecanismos chamados portas (sockets). Os processos assumem que há uma infraestrutura de transporte no outro lado da porta do processo emissor que transportará as mensagens até a porta do processo destino. O conceito de portas faz parte da implementação dos protocolos de transporte da Internet TCP e UDP. Em resumo, pode-se dizer que os protocolos de transporte estabelecem um canal de comunicação lógico para a transferência de mensagens porta-a-porta entre os processos de aplicação rodando em dois computadores remotos. Na Internet cada uma das aplicações mais conhecidas, utilizam portas padronizadas, por exemplo, um servidor Web é identificado pela porta 80. Um servidor de correio eletrônico pela porta 25. Um servidor Telnet pela porta 23. Endereçamento Para que um processo em um computador possa enviar uma mensagem a um computador remoto, ele deve endereçar quem vai receber a mensagem. O endereço envolve duas peças de informação: (1) o nome ou o endereço IP da máquina destino; (2) o número da porta do processo do lado do receptor. 22

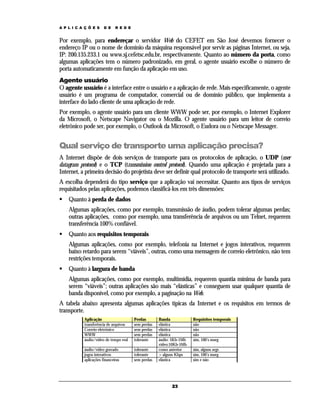

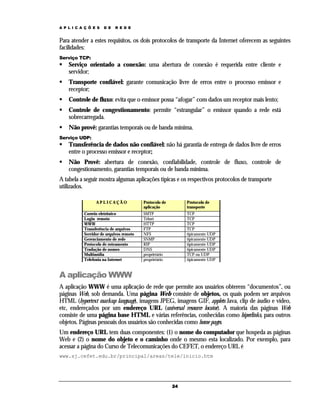

- 26. A P L I C A Ç Õ E S D E R E D E Por exemplo, para endereçar o servidor Web do CEFET em São José devemos fornecer o endereço IP ou o nome de domínio da máquina responsável por servir as páginas Internet, ou seja, IP: 200.135.233.1 ou www.sj.cefetsc.edu.br, respectivamente. Quanto ao número da porta, como algumas aplicações tem o número padronizado, em geral, o agente usuário escolhe o número de porta automaticamente em função da aplicação em uso. Agente usuário O agente usuário é a interface entre o usuário e a aplicação de rede. Mais especificamente, o agente usuário é um programa de computador, comercial ou de domínio público, que implementa a interface do lado cliente de uma aplicação de rede. Por exemplo, o agente usuário para um cliente WWW pode ser, por exemplo, o Internet Explorer da Microsoft, o Netscape Navigator ou o Mozilla. O agente usuário para um leitor de correio eletrônico pode ser, por exemplo, o Outlook da Microsoft, o Eudora ou o Netscape Messager. Qual serviço de transporte uma aplicação precisa? A Internet dispõe de dois serviços de transporte para os protocolos de aplicação, o UDP (user datagram protocol) e o TCP (transmission control protocol). Quando uma aplicação é projetada para a Internet, a primeira decisão do projetista deve ser definir qual protocolo de transporte será utilizado. A escolha dependerá do tipo serviço que a aplicação vai necessitar. Quanto aos tipos de serviços requisitados pelas aplicações, podemos classificá-los em três dimensões: Quanto à perda de dados Algumas aplicações, como por exemplo, transmissão de áudio, podem tolerar algumas perdas; outras aplicações, como por exemplo, uma transferência de arquivos ou um Telnet, requerem transferência 100% confiável. Quanto aos requisitos temporais Algumas aplicações, como por exemplo, telefonia na Internet e jogos interativos, requerem baixo retardo para serem “viáveis”, outras, como uma mensagem de correio eletrônico, não tem restrições temporais. Quanto à largura de banda Algumas aplicações, como por exemplo, multimídia, requerem quantia mínima de banda para serem “viáveis”; outras aplicações são mais “elásticas” e conseguem usar qualquer quantia de banda disponível, como por exemplo, a paginação na Web. A tabela abaixo apresenta algumas aplicações típicas da Internet e os requisitos em termos de transporte. Aplicação transferência de arquivos Correio eletrônico WWW áudio/vídeo de tempo real Perdas sem perdas sem perdas sem perdas tolerante áudio/vídeo gravado jogos interativos aplicações financeiras tolerante tolerante sem perdas Banda elástica elástica elástica áudio: 5Kb-1Mb vídeo:10Kb-5Mb como anterior > alguns Kbps elástica 23 Requisitos temporais não não não sim, 100’s mseg sim, alguns segs sim, 100’s mseg sim e não

- 27. A P L I C A Ç Õ E S D E R E D E Para atender a estes requisitos, os dois protocolos de transporte da Internet oferecem as seguintes facilidades: Serviço TCP: Serviço orientado a conexão: uma abertura de conexão é requerida entre cliente e servidor; Transporte confiável: garante comunicação livre de erros entre o processo emissor e receptor; Controle de fluxo: evita que o emissor possa “afogar” com dados um receptor mais lento; Controle de congestionamento: permite “estrangular” o emissor quando a rede está sobrecarregada. Não provê: garantias temporais ou de banda mínima. Serviço UDP: Transferência de dados não confiável: não há garantia de entrega de dados livre de erros entre o processo emissor e receptor; Não Provê: abertura de conexão, confiabilidade, controle de fluxo, controle de congestionamento, garantias temporais ou de banda mínima. A tabela a seguir mostra algumas aplicações típicas e os respectivos protocolos de transporte utilizados. APLICAÇÃO Correio eletrônico Login remoto WWW Transferência de arquivos Servidor de arquivos remoto Gerenciamento de rede Protocolo de roteamento Tradução de nomes Multimídia Telefonia na Internet Protocolo de aplicação Protocolo de transporte SMTP Telnet HTTP FTP NFS SNMP RIP DNS proprietário proprietário TCP TCP TCP TCP tipicamente UDP tipicamente UDP tipicamente UDP tipicamente UDP TCP ou UDP tipicamente UDP A aplicação WWW A aplicação WWW é uma aplicação de rede que permite aos usuários obterem “documentos”, ou páginas Web, sob demanda. Uma página Web consiste de objetos, os quais podem ser arquivos HTML (hypertext markup language), imagens JPEG, imagens GIF, applets Java, clip de áudio e vídeo, etc, endereçados por um endereço URL (universal resource locator). A maioria das páginas Web consiste de uma página base HTML e várias referências, conhecidas como hiperlinks, para outros objetos. Páginas pessoais dos usuários são conhecidas como home pages. Um endereço URL tem duas componentes: (1) o nome do computador que hospeda as páginas Web e (2) o nome do objeto e o caminho onde o mesmo esta localizado. Por exemplo, para acessar a página do Curso de Telecomunicações do CEFET, o endereço URL é www.sj.cefet.edu.br/principal/areas/tele/inicio.htm 24

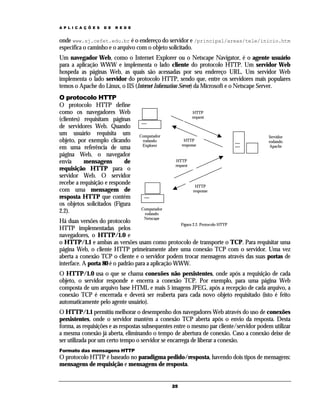

- 28. A P L I C A Ç Õ E S D E R E D E onde www.sj.cefet.edu.br é o endereço do servidor e /principal/areas/tele/inicio.htm especifica o caminho e o arquivo com o objeto solicitado. Um navegador Web, como o Internet Explorer ou o Netscape Navigator, é o agente usuário para a aplicação WWW e implementa o lado cliente do protocolo HTTP. Um servidor Web hospeda as páginas Web, as quais são acessadas por seu endereço URL. Um servidor Web implementa o lado servidor do protocolo HTTP, sendo que, entre os servidores mais populares temos o Apache do Linux, o IIS (Internet Information Server) da Microsoft e o Netscape Server. O protocolo HTTP O protocolo HTTP define como os navegadores Web (clientes) requisitam páginas de servidores Web. Quando um usuário requisita um objeto, por exemplo clicando em uma referência de uma página Web, o navegador envia mensagens de requisição HTTP para o servidor Web. O servidor recebe a requisição e responde com uma mensagem de resposta HTTP que contém os objetos solicitados (Figura 2.2). HTTP request Computador rodando Explorer HTTP response Servidor rodando Apache HTTP request HTTP response Computador rodando Netscape Há duas versões do protocolo Figura 2.2. Protocolo HTTP HTTP implementadas pelos navegadores, o HTTP/1.0 e o HTTP/1.1 e ambas as versões usam como protocolo de transporte o TCP. Para requisitar uma página Web, o cliente HTTP primeiramente abre uma conexão TCP com o servidor. Uma vez aberta a conexão TCP o cliente e o servidor podem trocar mensagens através das suas portas de interface. A porta 80 é o padrão para a aplicação WWW. O HTTP/1.0 usa o que se chama conexões não persistentes, onde após a requisição de cada objeto, o servidor responde e encerra a conexão TCP. Por exemplo, para uma página Web composta de um arquivo base HTML e mais 5 imagens JPEG, após a recepção de cada arquivo, a conexão TCP é encerrada e deverá ser reaberta para cada novo objeto requisitado (isto é feito automaticamente pelo agente usuário). O HTTP/1.1 permitiu melhorar o desempenho dos navegadores Web através do uso de conexões persistentes, onde o servidor mantém a conexão TCP aberta após o envio da resposta. Desta forma, as requisições e as respostas subsequentes entre o mesmo par cliente/servidor podem utilizar a mesma conexão já aberta, eliminando o tempo de abertura de conexão. Caso a conexão deixe de ser utilizada por um certo tempo o servidor se encarrega de liberar a conexão. Formato das mensagens HTTP O protocolo HTTP é baseado no paradigma pedido/resposta, havendo dois tipos de mensagens: mensagens de requisição e mensagens de resposta. 25

- 29. A P L I C A Ç Õ E S D E R E D E A mensagens de requisição (request) tem a seguinte estrutura: GET /diretorio/pagina.html Host: www.escolatecnica.edu.br Connection: close User-agent: Mozilla/4.0 Accept-language:pt (extra carriage return, line feed) A primeira linha apresenta o comando básico para requisição de uma página Web, seguido pela parte do URL que indica o caminho e o nome do objeto que se deseja (GET /diretorio/pagina.html). As linhas seguintes, chamadas de cabeçalho, são opcionais. A segunda linha (Host: www.escolatecnica.edu.br) indica o nome computador onde reside o objeto; a terceira linha (Connection: close) informa para fechar a conexão após envio da resposta; a quarta linha (User-agent: Mozilla/4.0) indica o tipo do agente usuário utilizado e a linha (Accept-language:pt) indica que o português é a língua preferencial. Do ponto de vista do usuário o mesmo só “enxerga” o endereço URL que digitou e o navegador monta e envia as mensagens HTTP de forma transparente. A mensagens de resposta (response) tem a seguinte estrutura: HTTP/1.1 200 OK Connection: close Date: Thu, 06 Aug 1998 12:00:15 GMT Server: Apache/1.3.0 (Unix) Last-Modified: Mon, 22 Jun 1998 09:23:24 GMT Content-Length: 6821 Content-Type: text/html (data data data data data . . .) A resposta tem três partes, uma primeira linha informando o estado (status) da solicitação, seis linhas de cabeçalho e os dados que compõe objeto solicitado. A primeira linha indica a versão do protocolo, o código e estado da mensagem (HTTP/1.1 200 OK). A segunda linha (Connection: close) indica que a conexão será encerrada; a terceira linha (Date: Thu, 06 Aug 1998 12:00:15 GMT) informa a data da última modificação no objeto solicitado, utilizada por servidores proxy; a quarta linha (Server: Apache/1.3.0 (Unix)) indica o tipo do servidor, a quinta linha (Content-Length: 6821) indica o tamanho do objeto em bytes e a última linha (ContentType: text/html) informa o conteúdo da mensagem. Os dados vem em seguida. Os códigos de estado (status) mais comuns são: 200 301 400 404 505 OK: Requisição OK e o objeto solicitado vai em anexo. Moved Permanently: O objeto solicitado foi movido para outra URL. Bad Request: Requisição não entendida pelo servidor. Not Found: O objeto requisitado não existe no servidor. HTTP Version Not Supported: Esta versão do protocolo HTTP não é suportada pelo servidor. 26

- 30. A P L I C A Ç Õ E S D E R E D E Exercício É possível “ver” as mensagens trocadas pelo protocolo HTTP, executando manualmente os comandos em uma conexão TCP, na porta 80, com um servidor Web. Para tal, pode-se fazer primeiramente um Telnet (acesso remoto), na porta 80 de um servidor Web. Em seguida, uma vez estabelecida a conexão, pode-se trocar comandos HTTP manualmente. Por exemplo: > telnet www.sj.cefetsc.edu.br 80 GET /~cantu/index.html permite estabelecer um canal TCP na porta 80 com servidor do CEFET em São José e acessar a página do professor Cantú. Os navegadores Web Os navegadores Web, como o Internet Explorer da Microsoft, o Netscape Navigator ou o Mozilla, implementam de forma transparente ao usuário o conjunto de comandos do HTTP, incluindo facilidades que permitem aos usuários ter um acesso às páginas Web de modo bem mais amigável. Aplicação de transferência de arquivos A aplicação de transferência de arquivos é suportada pelo protocolo de aplicação FTP (file transfer protocol) que é um protocolo para transferir arquivos de um computador para outro. Numa típica sessão FTP um usuário pode transferir arquivos de um computador remoto para um computador local e vice-versa (download e upload, respectivamente). O usuário interage com o FTP através de um agente usuário. Primeiro fornece o nome (ou o endereço IP) do computador remoto, estabelecendo com isto uma conexão TCP entre o processo FTP cliente e servidor. Depois o usuário deve fornecer sua identificação e sua senha, para então poder executar comandos FTP para transferir arquivos (Figura 2.3). Conexão TCP de controle (porta 21) usuário Interface do cliente usuário FTP FTP sistema de arquivos local FTP servidor Conexão TCP para transferência de dados (porta 20) Figura 2.3. Aplicação FTP 27 sistema de arquivos remoto

- 31. A P L I C A Ç Õ E S D E R E D E Agentes usuário FTP Como agente usuário, o usuário pode executar comandos ftp modo texto diretamente em uma janela Unix ou no Prompt de Comandos do Microsoft MS-DOS. Também há disponível no mercado aplicativos especializados, como por exemplo, o WS-FTP (gratuito para uso acadêmico e disponível para download no endereço ftp.ipswitch.com). Protocolo FTP O protocolo FTP, assim como o HTTP, roda sobre o TCP. A diferença é que o FTP usa duas conexões paralelas TCP para transferir arquivos: uma para controle da conexão e outra para a transferência de dados. O controle de conexão é usado para trocar informações como a identificação do usuário e senha, e para transferir os comandos FTP para mudar de diretório (cd), solicitar arquivos (get) ou enviar arquivos (put). A conexão de dados é usada para transferir os arquivos. Cada uma destas duas conexões TCP usa uma porta específica: a conexão de controle de conexão usa a porta 21 e a conexão de dados usa a porta 20 (Figura 2.3). Comandos do usuário e mensagens do protocolo FTP A cada comando do usuário, o protocolo FTP envia mensagens do cliente ao servidor e vice-versa. As mensagens são enviadas através da conexão TCP de controle, em formato ASCII, com quatro caracteres maiúsculos. Veja alguns exemplos de comandos digitados pelo usuário e as mensagens do protocolo FTP enviadas do servidor ao cliente: Ação executada pelo usuário Comando FTP digitado pelo usuário Mensagem enviada pelo protocolo cliente FTP ao servidor Autenticação O usuário digita seu nome e USER nome_do_usuário senha PASS senha O usuário lista o conteúdo de um dir LIST diretório O usuário solicita um arquivo get nome_arquivo RETR nome_arquivo O usuário envia um arquivo ao put nome_arquivo STOR nome_arquivo servidor Cada comando do cliente é seguido por uma resposta do servidor. As respostas são sempre de três dígitos, com uma mensagem opcional seguindo o número. Veja algumas respostas típicas: 331 125 425 452 User name OK, password required Data conection already open; transfer starting Can´t open data conection Error writing file. 28

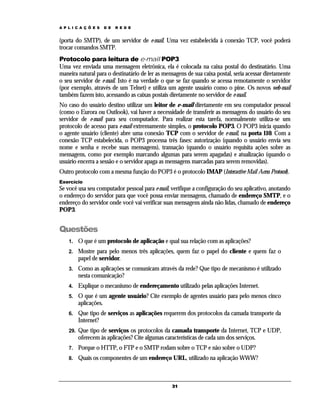

- 32. A P L I C A Ç Õ E S D E R E D E Correio eletrônico O correio eletrônico, ou e-mail (electronic mail), é uma das aplicações mais populares da Internet. É uma aplicação assíncrona, onde os usuários enviam e lêem suas mensagens quando acharem conveniente. As mensagens modernas incluem hyperlinks servidor HTML, texto formatado, Fila de mensagens Agente de correio imagens, sons e até vídeo. usuário Numa visão geral, o correio eletrônico possui três grandes componentes: os agentes usuários, os servidores de email e o protocolo SMTP (simple mail transfer protocol) (Figura 2.4). Agente usuário Caixas postais SMTP SMTP servidor de correio Agente Leitores de e-mail usuário Os agentes usuário, muitas SMTP vezes chamados de leitores de e-mail, permitem aos servidor Agente usuários lerem (read), Agente usuário de correio usuário responderem (reply) ou encaminharem (forward) a outra pessoa uma mensagem Figura 2.4. Componentes do Correio recebida, bem como comporem (compose) e enviar (send) uma nova mensagem. Os modernos leitores de e-mail apresentam interface gráfica, como por exemplo, o Eudora, Microsoft Outlook ou Netscape Messenger; entretanto, muitos ainda utilizam leitores de e-mail em modo texto, como o mail, pine e elm. Mais recentemente, também tem sido bastante difundida a leitura de e-mail diretamente com os navegadores Web, os quais acessam servidores conhecidos como de web-mail. Servidores de e-mail Os servidores de e-mail são os componentes centrais da infraestrutura do correio eletrônico. Para enviar uma mensagem à caixa postal de uma pessoa, uma vez que o remetente digitou mensagem, seu agente usuário a envia ao seu servidor de e-mail, que coloca a mensagem em uma fila de saída. Através do protocolo SMTP, o servidor de e-mail envia as mensagens que estão na sua fila de saída em direção ao servidor destino. Caso o servidor destino não esteja acessível, o servidor de e-mail tentará enviá-la novamente a cada 30 minutos, persistindo nestas tentativas por alguns dias, quando então remove a mensagem e notifica quem a tinha enviado. Cada servidor de e-mail tem também um conjunto de caixas postais (mailbox) para cada um de seus usuários cadastrados. Uma vez que uma mensagem chegou ao servidor de e-mail destino, a mesma é armazenada na caixa postal do respectivo usuário. 29

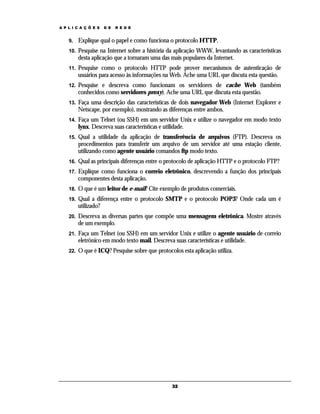

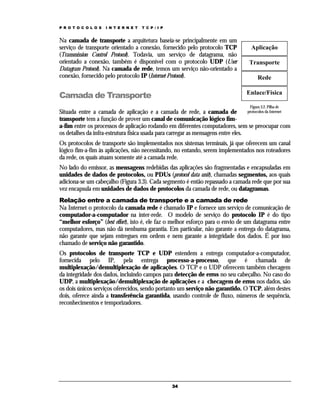

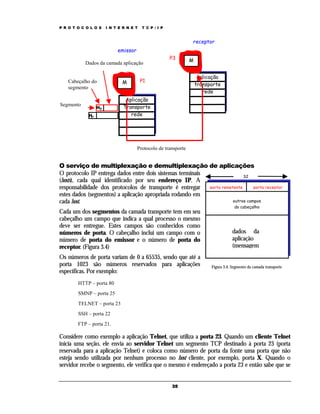

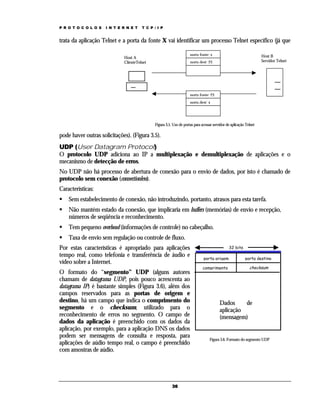

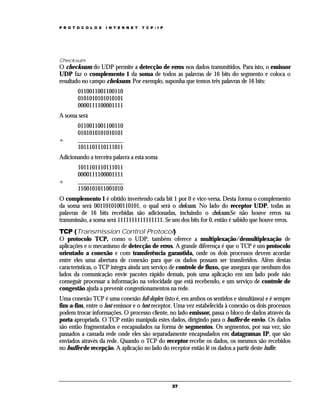

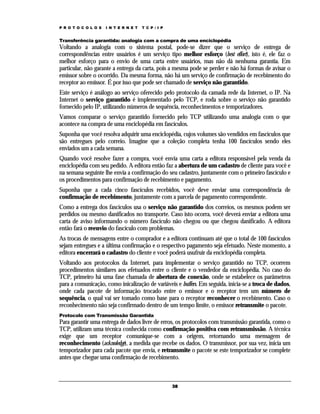

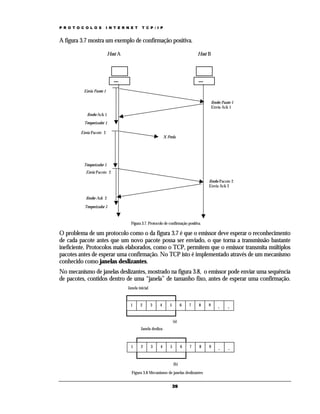

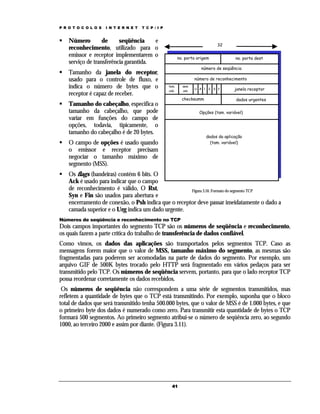

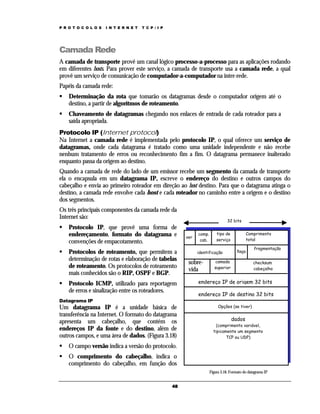

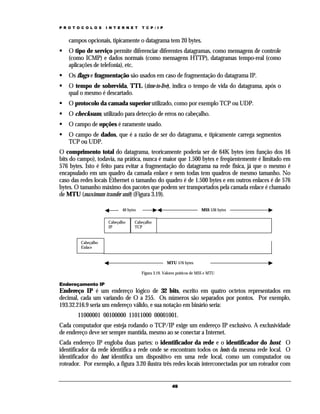

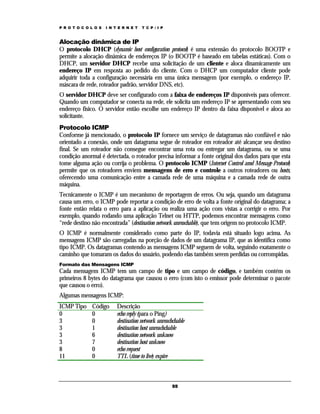

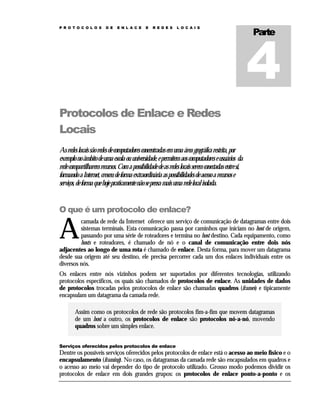

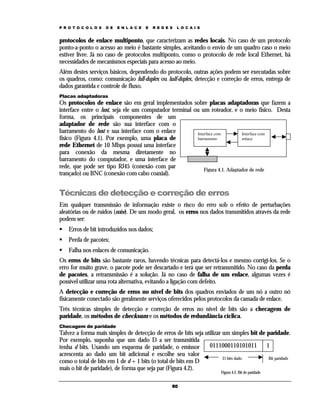

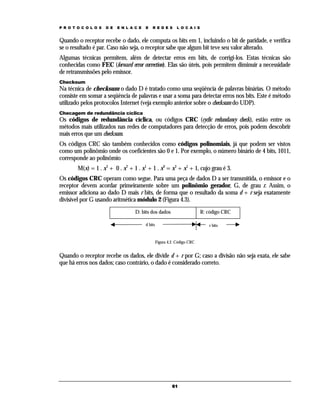

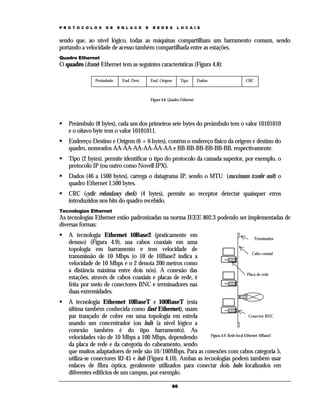

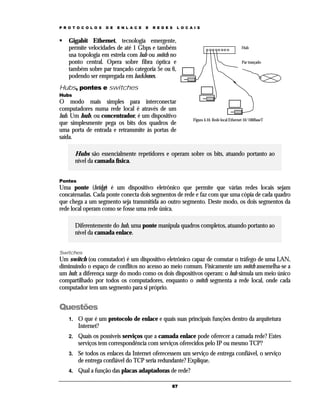

- 33. A P L I C A Ç Õ E S D E R E D E Para ler uma mensagem em sua caixa postal o destinatário da mensagem deve, a partir de seu leitor de e-mail, requisitá-la de seu servidor. O servidor de e-mail então requisita uma autenticação do usuário, através de uma identificação e uma senha, para depois repassar as mensagens que porventura chegaram a esta pessoa. Protocolo SMTP O protocolo SMTP é o protocolo de aplicação mais importante para o funcionamento do correio eletrônico. Ele usa o serviço de transferência de dados confiável do TCP para transferir uma mensagem desde o remetente até a caixa postal do destinatário. O SMTP, como outros protocolos de aplicação, tem dois lados, o lado cliente e o lado servidor. Quem envia a mensagem faz o papel do cliente e quem recebe de servidor, todavia, ambos os lados do SMTP devem ser implementados em cada servidor de e-mail. As mensagens trocadas pelo protocolo SMTP são mensagens em caracteres ASCII. Para enviar uma mensagem, o cliente SMTP estabelece uma conexão TCP, na porta 25, com o servidor SMTP. Uma vez estabelecida à conexão TCP, cliente e servidores de e-mail entram em uma fase de apresentação mútua (handshaking), trocando algumas informações (como, o cliente indica o endereço de e-mail do emissor e do destinatário), antes de enviarem a mensagem eletrônica em si. Veja um exemplo de uma seqüência de mensagens SMTP trocadas entre um cliente (C) e um servidor (S). O nome do cliente é smtp.das.ufsc.br e o nome do servidor é mail.sj.cefetsc.edu.br. Cada linha do exemplo corresponde exatamente aos textos ASCII trocados depois de aberto o canal TCP. A abertura do canal TCP pode ser feita a partir de um Telnet no servidor de email (porta 25), por exemplo: > telnet mail.sj.cefetsc.edu.br 25 S: C: S: C: S: C: S: C: S: C: C: C: C: S: C: S: 220 hendrix.sj.cefetsc.edu.br ESMTP Postfix HELO smtp.das.ufsc.br 250 hendrix.sj.cefetsc.edu.br MAIL FROM: cantu@das.ufsc.br 250 OK RCPT TO: cantu@sj.cefetsc.edu.br 250 OK DATA 354 End data with <CR> <LF> . <CR> <LF> Ola Evandro, Este eh um teste de troca de mensagens SMTP de modo manual. Ele serve para enriquecer nossas aulas de laboratorio. . OK: queued as ... QUIT 221 bye > Connection closed by foreign host. No exemplo acima o cliente envia uma mensagem do servidor smtp.das.ufsc.br ao servidor sj.cefetsc.edu.br. Os comandos usados pelos cliente foram: HELO (olá) , MAIL FROM (de), RCPT TO (para), DATA (dados) e QUIT (fim). O servidor responde cada comando usando um código (a mensagem explanatória em inglês é opcional). Exercício Envie você também um email manualmente a um colega trocando mensagens SMTP diretamente com um servidor. Para tal, voce deverá fazer primeiramente um Telnet (acesso remoto), na porta 25 30