Aula 1 - Introdução a Segurança da Informação

- 1. Carlos Henrique M. da Silva carloshenrique.85@globo.com

- 2. Conceitos básicos que fundamentam os estudos sobre SI; Diferentes categorias de ativos existentes em uma empresa; Conceito de vulnerabilidades e ameaças dos ativos; Conceitos de integridade, confidencialidade e disponibilidade; Conceitos de análise de riscos (AR); Conceitos de política de segurança da informação (PSI); Conceito de análise de impacto ao negócio (BIA); Medidas de segurança; Normas de SI; Ferramentas; ETC.

- 3. DADOS INFORMAÇÃO CONHECIMENTO A informação é algo que contém um significado e causa impacto em diferentes graus, tornando-a o elemento chave da extração e criação do conhecimento. O conhecimento só poderá ser formado quando o indivíduo for exposto à informação, deste modo é possível afirmar que poderá até haver informação sem conhecimento, mas não conhecimento sem informação.

- 4. No mundo atual a posse e o uso do conhecimento passou a ser um fator estratégico decisivo para muitas empresas. Estamos vivendo a época batizada como "Era da Informação". Mas a informação é volátil, frágil. Hoje, ela pode desaparecer na velocidade de um pulso elétrico. Atualmente, as informações constituem o objeto de maior valor para as empresas. Por esse e outros motivos a segurança da informação é um assunto tão importante para todos, pois afeta diretamente todos os negócios de uma empresa ou de um indivíduo. Importância da Informação para o Negócio - A informação é um elemento essencial para a geração do conhecimento, para a tomada de decisões, e que representa efetivamente valor para o negócio.

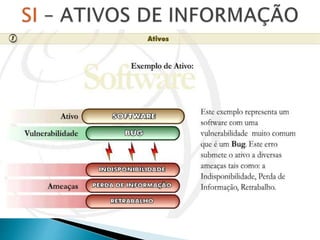

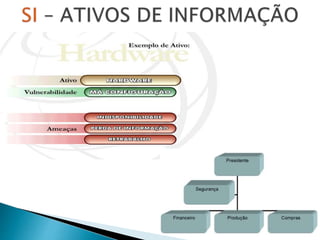

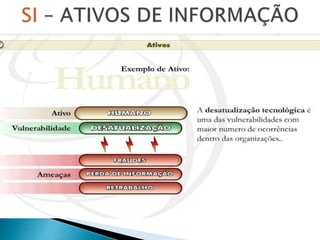

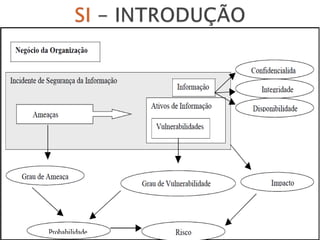

- 5. Ativo de Informação: Qualquer elemento que tenha valor para uma organização. Valor do Ativo: Quantificação de perda de determinado ativo quando esse tem sua confidencialidade, integridade ou disponibilidade (Princípios Básicos da SI) afetadas. Vulnerabilidade: Falha no ambiente que ameace algum ativo. Ameaça: Possibilidade de exploração de uma vulnerabilidade. Impacto: Resultado da concretização de uma ameaça contra a vulnerabilidade de um ativo.

- 6. A segurança da informação tem como propósito proteger as INFORMAÇÕES, sem importar onde estejam situadas. Um sistema de segurança da informação tem por objetivo proteger e controlar os ATIVOS DE INFORMAÇÃO, garantindo os três princípios básicos da segurança da informação.

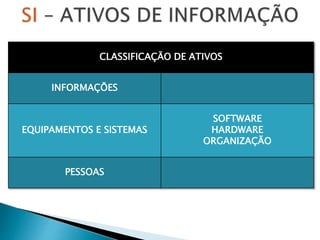

- 7. CLASSIFICAÇÃO DE ATIVOS INFORMAÇÕES EQUIPAMENTOS E SISTEMAS SOFTWARE HARDWARE ORGANIZAÇÃO PESSOAS

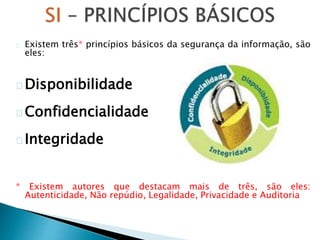

- 12. Existem três* princípios básicos da segurança da informação, são eles: Disponibilidade Confidencialidade Integridade * Existem autores que destacam mais de três, são eles: Autenticidade, Não repúdio, Legalidade, Privacidade e Auditoria

- 13. A informação está acessível à pessoas autorizadas sempre que necessário. QUEBRA DE DISPONIBILIDADE Sistemas fora do ar Ataques de Negação de Serviço Perdas de Documentos Perda de Acesso à informação

- 14. Somente Pessoas explicitamente autorizadas podem ter acesso à informação. QUEBRA DE CONFIDENCIALIDADE Conversas no elevador, restaurantes, etc. sobre assuntos confidenciais de trabalho, disponibilizando assim a informação para todos à sua volta. Engenharia Social

- 15. A informação acessada é completa, sem alterações ou distorções, e portanto, confiável. Mesmo estando errada. QUEBRA DE INTEGRIDADE Falsificação de documentos Alteração de registro no BD

- 16. São fraquezas inerentes aos ativos de informação que podem ser exploradas por ameaças ocasionando um incidente de segurança da informação. É possível que um ativo de informação possua uma vulnerabilidade que, de fato, nunca será efetivamente explorada por uma ameaça. SISTEMA IMUNOLÓGICO FRACO

- 17. VÍRUS São agentes externos ao ativo de informação que, exploram as vulnerabilidades pra gerar a quebra de um ou mais dos três princípios básicos da segurança da informação (confidencialidade, integridade e disponibilidade), ou seja, um incidente de segurança da informação.

- 18. INCIDENTE Um incidente de segurança da informação é a ocorrência de um evento que possa interromper os processos do negócio de um ou mais dos três princípios básicos de segurança da informação (confidencialidade, integridade e disponibilidade).

- 20. Probabilidade é a chance que um incidente de segurança da informação tem de acontecer, considerando o grau das vulnerabilidades presentes nos ativos de informação e o grau das ameaças que possam explorar essas vulnerabilidades. Mas esses graus são relativos, ou seja, mesmo as mais baixas vulnerabilidades poderão representar probabilidades consideráveis, se o grau da ameaça for muito grande.

- 21. Resultado da ação bem sucedida de uma ameaça ao explorar as vulnerabilidades de um ativo, atingindo assim um ou mais conceitos da segurança da informação. O impacto se denomina pelos danos/prejuízos causados por um incidente de segurança da informação ocorrido no negócio organização. O tamanho ou grau de um impacto no negócio da organização depende do grau da relevância dos ativos de informação para os processos da organização, ou seja, quanto maior for a relevância do ativo para a organização, maior será o impacto de um incidente de segurança da informação caso ele venha acontecer. É preciso definir um grau de impacto para cada incidente de segurança da informação que possa vir ocorrer. Este grau de impacto será de extrema importância para o cálculo do risco, que veremos mais à frente.

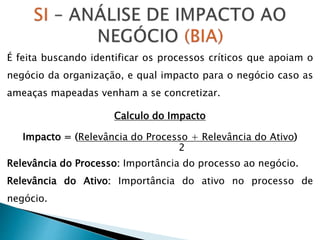

- 23. É feita buscando identificar os processos críticos que apoiam o negócio da organização, e qual impacto para o negócio caso as ameaças mapeadas venham a se concretizar. Calculo do Impacto Impacto = (Relevância do Processo + Relevância do Ativo) 2 Relevância do Processo: Importância do processo ao negócio. Relevância do Ativo: Importância do ativo no processo de negócio.

- 24. É realizada para identificar os riscos aos quais estão submetidos os ativos, ou seja, para saber qual é a probabilidade de que as ameaças se concretizem e o impacto que elas causarão ao negócio. A análise de risco possibilita identificar o grau de proteção que os ativos de informação precisam, podendo assim, não só proporcionar o grau adequado de proteção a esse ativo, mas principalmente utilizar de forma inteligente os recursos da organização.

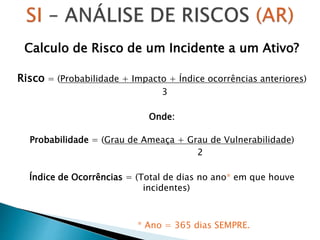

- 25. Calculo de Risco de um Incidente a um Ativo? Risco = (Probabilidade + Impacto + Índice ocorrências anteriores) 3 Onde: Probabilidade = (Grau de Ameaça + Grau de Vulnerabilidade) 2 Índice de Ocorrências = (Total de dias no ano* em que houve incidentes) * Ano = 365 dias SEMPRE.

- 26. Concluímos que, a partir do momento em que são conhecidos os RISCOS, é possível tomar decisões a respeito dos ativos mais críticos. Exemplo de Análise de Risco

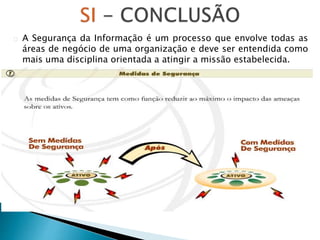

- 27. A Segurança da Informação é um processo que envolve todas as áreas de negócio de uma organização e deve ser entendida como mais uma disciplina orientada a atingir a missão estabelecida.

- 28. RESPOSTAS

- 29. Formado em Análise de Sistemas Pós-Graduado em Auditoria em T.I. Gerente de TI da CLIOC – Coleção de Leishmania do Instituto Oswaldo Cruz – Fiocruz Certificado em Gestão de Segurança da Informação e Gerenciamento de T.I. pela Academia Latino-Americana (Microsoft TechNet / Módulo Security) Carlos Henrique M. da Silva carloshenrique.85@globo.com